Top 6 pomysłów i tematów dotyczących cyberbezpieczeństwa [dla świeżo upieczonych i doświadczonych]

Opublikowany: 2020-11-25Spis treści

Wstęp

Potrzeba cyberbezpieczeństwa jest straszna i nieuchronna. Raport RiskBased Security ujawnił, że naruszenia danych ujawniły zaskakujące 7,9 miliarda rekordów w pierwszych dziewięciu miesiącach 2019 roku. To nie wszystko. Jest to ponad dwukrotnie (112%) liczba ujawnionych danych w tym samym okresie w 2018 roku.

Na uniwersytecie lub uczelni w domu wybór należy do Ciebie!Ponadto badania przeprowadzone przez International Association of IT Asset Managers (IATAM) ujawniły, że praca w domu z powodu pandemii COVID-19 prowadzi do gwałtownego wzrostu cyberataków. To przygotowuje scenę dla Ciebie, jeśli rozpocząłeś swoją przygodę z cyberbezpieczeństwem.

Z biegiem lat wiele osób skupiło się na cyberbezpieczeństwie jako opcji kariery. Załóżmy, że jesteś osobą, która niedawno dokonała lub przechodzi w kierunku cyberbezpieczeństwa. W takim przypadku kilka następnych akapitów pomoże Ci ubrudzić sobie ręce pomysłami projektów cyberbezpieczeństwa, które przygotują Cię do prawdziwego testu, który już istnieje w postaci włamań i kradzieży danych.

Co więcej, różne projekty zmuszają Cię do nieszablonowego myślenia i pokazywania umiejętności radzenia sobie z różnymi sytuacjami, jeśli chodzi o radzenie sobie z zewnętrznym zagrożeniem lub atakiem. Podsumowując, te projekty są po to, aby pomóc Ci doskonalić swoje umiejętności.

Najlepsze pomysły na projekty dotyczące bezpieczeństwa cybernetycznego

1. Złam szyfr Cezara

Szyfr Cezara jest powszechnie używany. Jest to jedna z najprostszych i najczęściej stosowanych technik szyfrowania. Ta metoda szyfrowania została wykorzystana przez samego Juliusza Cezara, aby wydobyć słowo bez wypuszczania przysłowiowego królika z kapelusza. A więc, jak to działa jako pomysł na projekt cyberbezpieczeństwa?

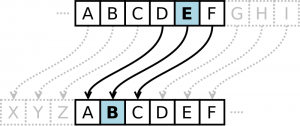

Metoda ta obejmuje przesunięcie każdej litery alfabetu w lewo lub w prawo o określoną liczbę w celu komunikacji. Następnie obejmuje pisanie wiadomości w nowym układzie alfabetycznym. Na przykład, jeśli przesunięcie jest równe 1 literze w lewo, to każdy alfabet w słowie Hello przesunie się o 1 spację w lewo. Hello będzie wtedy równe Gdkkn . Na poniższym obrazku przesunięcie wynosi 3 spacje w lewo.

Źródło

Na podstawie tej koncepcji twój projekt może polegać na stworzeniu koncepcji aplikacji internetowej, która łamie szyfry na podstawie przesunięcia, lub możesz napisać program, który szyfruje i odszyfrowuje kody za pomocą szyfru Cezara.

Przeczytaj: Najlepsze narzędzia bezpieczeństwa cybernetycznego

2. Wymieszaj!

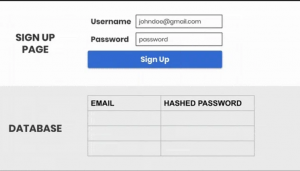

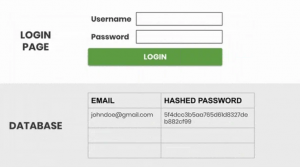

Możesz rozważyć haszowanie jako inną formę szyfrowania, w której tekst jest zaszyfrowany w coś, co wydaje się bełkotem. Jedynym haczykiem jest to, że ta transformacja tekstu w bełkot jest transformacją jednokierunkową. Tak więc po wpisaniu adresu e-mail wraz z hasłem Twoje hasło zostanie zaszyfrowane w zaszyfrowane hasło, takie jak to tutaj .

Źródło

Różne algorytmy pomagają hashować te hasła do odpowiednich wartości skrótu. Każdy algorytm inaczej skonwertuje Twoje hasło. Niektóre skróty mogą być długie, a niektóre krótkie.

Jednak skróty zawsze będą miały jednokierunkową transformację, co oznacza, że jeśli algorytm zastąpi Twoje hasło, na przykład gdee3344422dddfdfdcd , zawsze będzie to gdee3344422dddfdfdcd , niezależnie od tego, ile razy je ponownie mieszasz przy użyciu tego samego algorytmu.

Twój projekt może zatem polegać na sprawdzeniu wszystkich funkcji skrótu, aby zbudować własny koder skrótu napisany w Pythonie. Jednak proste skróty stają się przewidywalne i podatne na ataki typu brute force. Te brutalne ataki opierają się na czasie i czystej mocy obliczeniowej komputera, przechodzą przez każdą permutację i kombinację, aż dostaną trafienie na twoje hasło.

Dlatego właśnie stosuje się wielowarstwowe systemy szyfrowania, które mają chronić przed takimi atakami. Dlatego Twój drugi projekt może koncentrować się na tym, jak działają te wielowarstwowe systemy, aby dane były bezpieczniejsze.

3. Sprawdź rejestrator naciśnięć klawiszy

Jak sama nazwa wskazuje, rejestrator naciśnięć klawiszy rejestruje informacje związane z klawiszami uderzanymi w klawiaturę. Tak, śledzi wszystko, co jest wpisywane, i otwiera kolejne drzwi dla pomysłu na projekt cyberbezpieczeństwa. Rejestrator naciśnięć klawiszy może być używany do śledzenia aktywności lub jako złośliwe oprogramowanie do kradzieży poufnych danych, jeśli rejestrator naciśnięć klawiszy zostanie zainstalowany bez wiedzy użytkownika.

Może być używany do przechwytywania haseł, danych kart kredytowych i innych poufnych danych wprowadzanych za pomocą klawiatury, co oznacza, że jest wiele do stracenia, jeśli chcesz chronić swoje poufne dane.

Twój projekt może polegać na zbudowaniu prostego keyloggera, napisanego w Pythonie, abyś był wtajemniczony w to, w jaki sposób dane są rejestrowane i przesyłane do hakera. Możesz dodatkowo zbadać i przeanalizować, w jaki sposób można wykryć keyloggera, co dalej zaprowadzi Cię do kroków, które można podjąć, aby usunąć go z urządzenia osobistego.

Wreszcie, jeśli miałbyś rzucić sobie wyzwanie, mógłbyś zagłębić się w to, jak stworzyć keyloggera, który działa na wirtualnej klawiaturze (takiej, która nie wymaga wprowadzania klawiszy).

Koniecznie przeczytaj: najczęściej zadawane pytania dotyczące bezpieczeństwa cybernetycznego

4. Zrozum sniffowanie pakietów

Jeśli chodzi o sieci komputerowe, dane są przesyłane dosłownie ze źródła do miejsca docelowego w postaci pakietów. Następnie sniffer pakietów przystępuje do pracy nad przesyłanymi danymi. Gromadzi i rejestruje pakiety przechodzące przez sieć komputerową.

Pakiety te to najmniejsze jednostki komunikacji w sieci komputerowej. Sniffing zwykle wiąże się z przechwyceniem i pomiarem pakietów przez administratorów sieci pod kątem przepustowości i ruchu. Pomyśl o tym jako o podsłuchu linii telefonicznej; jednak złośliwi sniffery mogą przechwytywać niezaszyfrowane pakiety zawierające poufne dane. Może to narazić Twoje hasła i ważne dane uwierzytelniające na wycieki. Twoje dane mogą zostać skradzione przez tę samą sieć komputerową.

Dlatego twoim projektem może być zbudowanie od podstaw sniffera pakietów i wykorzystanie go do przechwytywania pakietów w twojej osobistej sieci komputerowej, aby zrozumieć, w jaki sposób złoczyńcy sniffują twoje dane. Ponadto zbadanie prawnych ograniczeń sniffingu pakietów dałoby dobry pomysł na to, jaką linię moralną należy wytyczyć na piasku, jeśli chodzi o zakres, w jakim można podsłuchiwać i uzyskiwać dostęp do pakietów danych.

5. Ochrona przed wstrzyknięciem SQL

SQL Injection (SQLi) to jedna z najczęstszych technik hakerskich. Dlatego podwójnie ważne jest, aby się przed nim chronić. Po prostu hakerzy używają wstrzyknięć SQL do przeglądania danych, których nie mogą odzyskać, wykonując w tym procesie złośliwe instrukcje SQL.

Instrukcje te następnie przechodzą do sterowania serwerem bazy danych za aplikacją sieciową; nie jest to idealna sytuacja, ponieważ hakerzy wykorzystują luki w zabezpieczeniach SQL injection, aby ominąć środki bezpieczeństwa. Co to znaczy?

Oznacza to, że mogą obejść uwierzytelnianie i autoryzację strony internetowej lub aplikacji internetowej oraz uzyskać dostęp do zawartości całej bazy danych SQL. Ponadto mogą używać wstrzykiwania SQL do modyfikowania i usuwania rekordów w bazie danych. Krótko mówiąc, hakerzy mają całkowitą kontrolę.

Świetnym pomysłem na projekt cyberbezpieczeństwa dla Ciebie byłoby odkrycie typowych luk w zabezpieczeniach, które pozwalają hakerom osiągnąć swój cel końcowy; zrozumienie tego może prowadzić do ochrony przed takim atakiem. Ponadto projekt może pomóc w zapoznaniu się ze składnią języka zapytań i dowiedzieć się więcej o zapytaniach i bazach danych. To zawsze bonus, jeśli chcesz dowiedzieć się więcej.

Aby pójść o krok dalej, Twój projekt może wymagać przeprowadzania oceny podatności na wstrzyknięcie kodu SQL na stronach internetowych. Pamiętaj, że najpierw musisz uzyskać zgodę właścicieli witryny. Jeśli nie, istnieje inny sposób działania. Możesz stworzyć własną stronę internetową do przeprowadzania testów.

W ten sposób nie będziesz musiał się martwić o uzyskanie pozwolenia. W końcu, po przejściu przez wyżymacz, odkryjesz niezliczone sposoby zapobiegania atakom typu SQL injection. W ten sposób możesz zaimplementować metody zapobiegawcze na własnej stronie internetowej jako dodatkowy plus. Możesz lepiej się chronić, rozumiejąc, jak dochodzi do włamania.

6. Bug Bounty i Hackathony

Jeśli chcesz dalej się rozwijać i stawiać sobie wyzwania, następnym krokiem może być zostanie łowcą nagród za błędy lub możesz wziąć udział w niezliczonych hackathonach, które się odbywają. Jest ich wiele do obejrzenia w sieci WWW i świetnie nadają się do pomysłów na projekty dotyczące cyberbezpieczeństwa.

Wszystko, co musisz zrobić, to uważać, kiedy takie wydarzenia nadejdą. Smart India Hackathon jest doskonałym przykładem takich hackathonów. Są świetne do zdobycia odpowiedniego doświadczenia. Poza tym zawsze miło jest otrzymać zapłatę po znalezieniu błędów. Na podstawie tego, jak rozwiążesz problemy, możesz sporządzić fajny mały raport, aby samodzielnie ocenić swoje wysiłki. Ten raport może być następnie wykorzystany jako punkt odniesienia do śledzenia postępów od nowicjusza do średnio zaawansowanego eksperta ds. cyberbezpieczeństwa.

Wniosek

W świecie projektów cyberbezpieczeństwa jest wiele możliwości do zbadania! Bez względu na to, czy jesteś weteranem, czy dopiero zaczynasz, kluczem do rozwoju jest ciągłe testowanie siebie. To jedyny pewny wskaźnik, który napędza Ciebie i Twój rozwój!

Aby zdobyć odpowiednią wiedzę z zakresu cyberbezpieczeństwa, można zdecydować się na kursy z zakresu cyberbezpieczeństwa na poziomie PG. upGrad, we współpracy z IIIT Bangalore, oferuje kurs PG o nazwie PG Diploma in Software Development Specialization w Cyber Security dla aspirujących specjalistów od cyberbezpieczeństwa.

Dlaczego duże firmy udostępniają aktualizacje zabezpieczeń?

Poprawki lub poprawki publikowane przez dostawców oprogramowania i urządzeń w celu usunięcia luk w ich produktach są znane jako aktualizacje zabezpieczeń. Aktualizacje oprogramowania zabezpieczającego mogą rozwiązać różne problemy, w tym te, które mogą umożliwić nieautoryzowanemu użytkownikowi dostęp do danych lub ich edycję albo przejęcie kontroli nad urządzeniem lub systemem. Hakerzy coraz częściej atakują firmy, a zagrożenia cyberbezpieczeństwa rosną. Firmy oferują aktualizacje zabezpieczeń, które usuwają luki w ich oprogramowaniu, które mogą wykorzystać hakerzy. Firmy mogą chronić swoje systemy i konsumentów przed włamaniami, wdrażając aktualizacje zabezpieczeń.

Jaki jest pożytek z uwierzytelniania w aplikacjach cyfrowych?

Uwierzytelnianie to proces potwierdzania tożsamości użytkownika lub systemu. Hasła, kody PIN i skany biometryczne to tylko niektóre z wielu dostępnych systemów uwierzytelniania. W aplikacjach cyfrowych uwierzytelnianie jest szeroko stosowane w celu zapewnienia, że tylko autoryzowani użytkownicy mają dostęp do systemu. Integralność danych można również zweryfikować za pomocą uwierzytelniania. Na przykład podpis cyfrowy może służyć do sprawdzenia, czy dane nie zostały zmienione od czasu ostatniej weryfikacji. Podobnie, potwierdzając certyfikat cyfrowy systemu, można użyć uwierzytelniania, aby upewnić się, że system nie został naruszony. Wreszcie, aktywność użytkownika może być śledzona poprzez uwierzytelnianie. Można to wykorzystać do określenia, którzy użytkownicy uzyskali dostęp do określonych danych i kiedy to zrobili.

Jaki jest pożytek z programu antywirusowego?

Oprogramowanie antywirusowe służy do ochrony systemu komputerowego przed złośliwym oprogramowaniem, wykrywając je, zapobiegając i usuwając. Oprogramowanie antywirusowe ma trzy cele: ochronę komputera przed wirusami, ochronę danych osobowych i ochronę komputera przed innymi rodzajami złośliwego oprogramowania. Oprogramowanie antywirusowe chroni komputer przed wirusami, skanując i usuwając je z danych. Chroni również komputer przed różnymi rodzajami złośliwego oprogramowania, takimi jak oprogramowanie szpiegujące i oprogramowanie ransomware, sprawdzając i usuwając złośliwe oprogramowanie z plików. Oprogramowanie antywirusowe chroni również Twoje dane osobowe, skanując i eliminując dane osobowe z Twoich plików. Jego podstawową funkcją jest ochrona systemu przed ciałami obcymi poprzez zapewnienie bezpieczeństwa.