Le 6 migliori idee e argomenti per progetti di sicurezza informatica [per principianti ed esperti]

Pubblicato: 2020-11-25Sommario

introduzione

La necessità di sicurezza informatica è terribile e imminente. Un rapporto di RiskBased Security ha rivelato che le violazioni dei dati hanno esposto 7,9 miliardi di record sconcertanti nei primi nove mesi del 2019. Non è tutto. Questa cifra è più del doppio (112%) del numero di record esposti nello stesso periodo dell'anno 2018.

All'università o all'università a casa, a te la scelta!Inoltre, gli studi dell'International Association of IT Asset Managers (IATAM) hanno portato alla luce che lavorare da casa a causa della pandemia di COVID-19 sta portando a un aumento degli attacchi informatici. Questo pone le basi per te se hai intrapreso il tuo viaggio con la sicurezza informatica.

Nel corso degli anni, molti si sono rivolti alla sicurezza informatica come opzione di carriera. Supponiamo che tu sia qualcuno che ha recentemente effettuato o sta effettuando la transizione verso la sicurezza informatica. In tal caso, i prossimi paragrafi ti aiuteranno a sporcarti le mani con idee per progetti di sicurezza informatica che ti prepareranno per il test della vita reale che già esiste sotto forma di violazioni dei dati e furti.

Inoltre, progetti diversi ti obbligano a pensare fuori dagli schemi e mostrano la tua capacità di gestire situazioni diverse quando si tratta di affrontare una minaccia o un attacco esterno. Tutto sommato, questi progetti sono qui per aiutarti ad affinare le tue abilità.

Le migliori idee per progetti di sicurezza informatica

1. Rompi il codice di Cesare

La cifra di Cesare è dilagante nel suo uso. È una delle tecniche di crittografia più semplici e utilizzate. Questo metodo di crittografia è stato utilizzato dallo stesso Giulio Cesare per spargere la voce senza far uscire il proverbiale coniglietto dal cappello. Quindi, come funziona come idea di un progetto di sicurezza informatica?

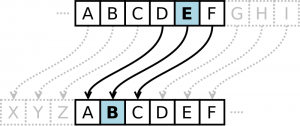

Questo metodo consiste nello spostare ogni lettera dell'alfabeto a sinistra oa destra di un certo numero per comunicare. Include quindi la scrittura del messaggio utilizzando la nuova disposizione alfabetica. Ad esempio, se lo spostamento è uguale a 1 lettera a sinistra, ogni alfabeto nella parola Hello si sposterà di 1 spazio a sinistra. Hello sarà quindi uguale a Gdkkn . Nell'immagine qui sotto, lo spostamento è di 3 spazi a sinistra.

Fonte

Sulla base di questo concetto, il tuo progetto potrebbe essere quello di concettualizzare un'app web che rompa i cifrari sulla base del turno, oppure potresti scrivere un programma che esegua sia la crittografia che la decrittazione dei codici utilizzando la cifratura di Caesar.

Leggi: I migliori strumenti di sicurezza informatica

2. Eliminalo

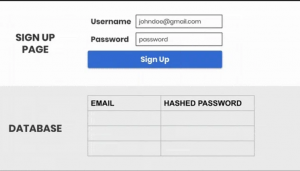

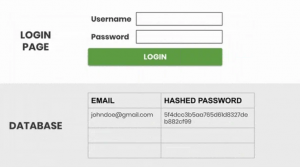

Puoi considerare l'hashing come un'altra forma di crittografia in cui il testo viene confuso in ciò che sembra incomprensibile. L'unico problema è che questa trasformazione del testo in parole senza senso è una trasformazione a senso unico. Quindi, quando inserisci il tuo indirizzo e-mail insieme alla sua password, la tua password viene codificata in una password con hash, come quella qui .

Fonte

Diversi algoritmi aiutano ad eseguire l'hashing di queste password nei rispettivi valori hash. Ogni algoritmo convertirà la tua password in modo diverso. Alcuni hash possono essere lunghi e altri possono essere brevi.

Tuttavia, gli hash avranno sempre una trasformazione unidirezionale, il che significa che se un algoritmo sostituisce la tua password con, ad esempio, gdee3344422dddfdfdcd , sarà sempre gdee3344422dddfdfdcd indipendentemente da quante volte la riscrivi usando lo stesso algoritmo.

Il tuo progetto potrebbe quindi essere quello di controllare tutte le funzioni hash disponibili per creare il tuo codificatore hash scritto in Python. Tuttavia, gli hash semplici diventano prevedibili e suscettibili agli attacchi di forza bruta. Questi attacchi di forza bruta si basano sul tempo e sulla pura potenza di elaborazione del computer, passano attraverso ogni permutazione e combinazione fino a quando non ottengono un successo sulla tua password.

Ecco perché ora vengono messi in atto sistemi di crittografia multistrato per difendersi da tali attacchi. Pertanto, il tuo secondo progetto potrebbe concentrarsi su come funzionano questi sistemi multistrato per rendere i dati più sicuri.

3. Esaminare un keystroke logger

Come suggerisce il nome, un registratore di sequenze di tasti registra le informazioni relative ai tasti premuti sulla tastiera. Sì, tiene traccia di tutto ciò che viene digitato e apre un'altra porta per un'idea di progetto di sicurezza informatica. Un keystroke logger può essere utilizzato per tracciare l'attività, oppure può anche essere usato come malware per rubare dati sensibili se il keystroke logger è installato all'insaputa dell'utente.

Può essere utilizzato per intercettare password, dettagli della carta di credito e altri dati sensibili inseriti tramite la tastiera, il che significa che c'è molto in gioco per te se desideri proteggere i tuoi dati sensibili.

Il tuo progetto potrebbe quindi essere quello di costruire un semplice keylogger, scritto in Python in modo da essere al corrente di come i dati vengono registrati e trasmessi a un hacker. Puoi inoltre ricercare e analizzare in primo luogo come rilevare un keylogger, il che ti porterà ulteriormente ai passaggi che possono essere eseguiti per rimuoverne uno dal tuo dispositivo personale.

Infine, se dovessi metterti alla prova, potresti approfondire la scoperta di come realizzare un keylogger che operi su una tastiera virtuale (una che non richiede input di tasti).

Da leggere: Domande più frequenti sull'intervista sulla sicurezza informatica

4. Comprendi lo sniffing dei pacchetti

Quando si tratta di reti di computer, i dati vengono letteralmente trasferiti dalla sorgente alla destinazione sotto forma di pacchetti. Uno sniffer di pacchetti va quindi a lavorare sui dati trasmessi. Raccoglie e registra i pacchetti che passano attraverso la rete di computer.

Questi pacchetti sono le più piccole unità di comunicazione su una rete di computer. Lo sniffing di solito coinvolge gli amministratori di rete che intercettano e misurano i pacchetti per la larghezza di banda e il traffico. Pensalo come intercettare una linea telefonica; tuttavia, gli sniffer di pacchetti dannosi possono acquisire pacchetti non crittografati che trasportano dati sensibili. Ciò può rendere le tue password e credenziali importanti vulnerabili alle perdite. I tuoi dati possono essere rubati sulla stessa rete di computer.

Pertanto, il tuo progetto potrebbe essere quello di creare uno sniffer di pacchetti da zero e utilizzarlo per intercettare i pacchetti sulla rete del tuo personal computer per capire come i malintenzionati annusano i tuoi dati. Inoltre, la ricerca dei limiti legali dello sniffing dei pacchetti ti darebbe una buona idea della linea morale che dovresti tracciare sulla sabbia quando si tratta della misura in cui puoi annusare e accedere ai pacchetti di dati.

5. Scudo contro SQL injection

SQL Injection (SQLi) è una delle tecniche di hacking web più comuni. Ecco perché è doppiamente importante proteggersi da esso. Semplicemente, gli hacker utilizzano SQL Injections per visualizzare i dati che non possono recuperare, eseguendo istruzioni SQL dannose nel processo.

Queste istruzioni continuano quindi a controllare un server di database dietro un'applicazione web; questa non è una situazione ideale in cui trovarsi poiché gli hacker utilizzano le vulnerabilità dell'iniezione SQL per aggirare le misure di sicurezza. Cosa significa questo?

Ciò significa che possono aggirare l'autenticazione e l'autorizzazione di una pagina Web o di un'applicazione Web e accedere al contenuto dell'intero database SQL. Inoltre, possono utilizzare SQL injection per modificare ed eliminare i record nel database. In poche parole, gli hacker hanno il controllo totale.

Un'idea interessante per un progetto di sicurezza informatica per te sarebbe quella di svelare le vulnerabilità comuni che consentono agli hacker di raggiungere il loro obiettivo finale; capire che questo potrebbe portare a proteggersi da un tale attacco. Inoltre, il progetto può aiutarti a familiarizzare con la sintassi del linguaggio di query e saperne di più su query e database. Questo è sempre un bonus se vuoi saperne di più.

Per fare un ulteriore passo avanti, il tuo progetto può comportare l'esecuzione di valutazioni della vulnerabilità dell'iniezione SQL sui siti Web. Tieni presente che dovresti prima ottenere il permesso dai proprietari del sito web. In caso contrario, c'è un altro modo di operare. Potresti creare il tuo sito Web su cui eseguire i test.

In questo modo, non dovrai preoccuparti di ottenere il permesso. Alla fine, dopo aver attraversato lo strizzatore, avrai scoperto una miriade di modi per prevenire un attacco SQL injection. In tal modo, è possibile implementare i metodi preventivi sul proprio sito Web come ulteriore vantaggio. Puoi proteggerti meglio comprendendo come avviene l'hacking.

6. Ricompense di bug e hackathon

Se desideri migliorare ulteriormente e metterti alla prova, diventare un cacciatore di taglie di insetti potrebbe essere il tuo prossimo passo, oppure potresti arruolarti nella miriade di hackathon che si svolgono. Ce ne sono molti in giro per il World Wide Web e sono ottimi per idee di progetti di sicurezza informatica.

Tutto quello che devi fare è tenere d'occhio quando tali eventi arrivano. Lo Smart India Hackathon è un ottimo esempio di tali hackathon. Questi sono ottimi per acquisire esperienza rilevante. Inoltre, è sempre bello essere pagati una volta trovati i bug. Sulla base di come risolvi i problemi, potresti fare un piccolo rapporto ingegnoso per autovalutare i tuoi sforzi. Questo rapporto può quindi essere utilizzato come riferimento per tenere traccia dei tuoi progressi da principiante a esperto di sicurezza informatica di livello intermedio.

Conclusione

Ci sono molte possibilità da esplorare nel mondo dei progetti di sicurezza informatica! Non importa se sei un veterano o hai appena iniziato, la chiave per crescere è continuare a metterti alla prova. Questa è l'unica metrica certa per guidare te stesso e la tua crescita in avanti!

Per acquisire adeguate conoscenze nel campo della sicurezza informatica, si può optare per corsi di livello PG in sicurezza informatica. upGrad, in collaborazione con IIIT Bangalore, offre un corso PG denominato PG Diploma in Software Development Specialization in Cyber Security per aspiranti professionisti della sicurezza informatica.

Perché le grandi aziende forniscono aggiornamenti di sicurezza?

Le patch o le correzioni pubblicate dai fornitori di software e dispositivi per risolvere le vulnerabilità nei loro prodotti sono note come aggiornamenti di sicurezza. Gli aggiornamenti del software di sicurezza possono risolvere una serie di problemi, inclusi quelli che potrebbero consentire a un utente non autorizzato di accedere o modificare i dati o di assumere il controllo di un dispositivo o sistema. Gli hacker prendono sempre più di mira le aziende e le minacce alla sicurezza informatica sono in aumento. Le aziende offrono aggiornamenti di sicurezza per correggere i difetti del loro software che gli hacker potrebbero sfruttare. Le aziende possono proteggere i propri sistemi e i consumatori dall'hacking implementando aggiornamenti di sicurezza.

A cosa serve l'autenticazione nelle applicazioni digitali?

L'autenticazione è il processo di conferma dell'identità di un utente o di un sistema. Password, PIN e scansioni biometriche sono alcuni dei numerosi sistemi di autenticazione disponibili. Nelle applicazioni digitali, l'autenticazione è ampiamente utilizzata per garantire che solo gli utenti autorizzati abbiano accesso al sistema. L'integrità dei dati può essere verificata anche tramite l'autenticazione. Una firma digitale, ad esempio, può essere utilizzata per verificare che i dati non siano stati modificati dall'ultima convalida. Allo stesso modo, confermando il certificato digitale del sistema, è possibile utilizzare l'autenticazione per garantire che il sistema non sia stato compromesso. Infine, l'attività dell'utente può essere tracciata tramite l'autenticazione. Questo può essere utilizzato per determinare quali utenti hanno avuto accesso a dati specifici e quando lo hanno fatto.

A cosa serve l'antivirus?

Il software antivirus viene utilizzato per proteggere un sistema informatico dal malware rilevandolo, prevenendolo e rimuovendolo. Il software antivirus ha tre scopi: proteggere il tuo computer dai virus, proteggere le tue informazioni personali e proteggere il tuo computer da altri tipi di malware. Il software antivirus difende il tuo computer dai virus scansionandoli ed eliminandoli dai tuoi dati. Difende inoltre il tuo computer da diversi tipi di malware, come spyware e ransomware, controllando ed eliminando il malware dai tuoi file. Il software antivirus protegge anche le tue informazioni personali scansionando ed eliminando i dati personali dai tuoi file. La sua funzione primaria è quella di proteggere il sistema da corpi estranei fornendo sicurezza.