Top 6 des idées et des sujets de projets de cybersécurité [Pour les débutants et les expérimentés]

Publié: 2020-11-25Table des matières

introduction

Le besoin de cybersécurité est criant et imminent. Un rapport de RiskBased Security a révélé que les violations de données ont révélé un nombre déconcertant de 7,9 milliards d'enregistrements au cours des neuf premiers mois de 2019. Ce n'est pas tout. Ce chiffre représente plus du double (112 %) du nombre de documents exposés au cours de la même période de l'année 2018.

A l'université ou à l'université chez vous, vous avez le choix !De plus, des études de l'Association internationale des gestionnaires d'actifs informatiques (IATAM) ont révélé que le travail à domicile en raison de la pandémie de COVID-19 entraîne une augmentation des cyberattaques. Cela vous prépare le terrain si vous avez entamé votre voyage avec la cybersécurité.

Au fil des ans, beaucoup ont afflué vers la cybersécurité comme option de carrière. Supposons que vous soyez quelqu'un qui a récemment effectué ou est en train d'effectuer la transition vers la cybersécurité. Dans ce cas, les prochains paragraphes vous aideront à vous salir les mains avec des idées de projets de cybersécurité qui vous prépareront au test réel qui existe déjà sous la forme de violations de données et de vols.

De plus, différents projets vous obligent à sortir des sentiers battus et à montrer votre capacité à gérer différentes situations lorsqu'il s'agit de faire face à une menace ou à une attaque externe. Dans l'ensemble, ces projets sont là pour vous aider à perfectionner vos compétences.

Meilleures idées de projets de cybersécurité

1. Cassez le chiffre de César

Le chiffre de César est endémique dans son utilisation. C'est l'une des techniques de cryptage les plus simples et les plus utilisées. Cette méthode de cryptage a été utilisée par Jules César lui-même pour faire passer le mot sans laisser sortir le lapin proverbial du chapeau. Alors, comment cela fonctionne-t-il en tant qu'idée de projet de cybersécurité ?

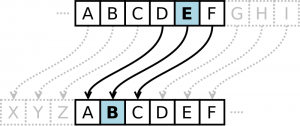

Cette méthode consiste à décaler chaque lettre de l'alphabet vers la gauche ou vers la droite d'un certain nombre pour communiquer. Il comprend ensuite l'écriture du message en utilisant la nouvelle disposition alphabétique. Par exemple, si le décalage est égal à 1 lettre vers la gauche, alors chaque alphabet du mot Hello se décalera d'un espace vers la gauche. Hello sera alors égal à Gdkkn . Dans l'image ci-dessous, le décalage est de 3 espaces vers la gauche.

La source

Sur la base de ce concept, votre projet pourrait consister à conceptualiser une application Web qui brise les chiffrements sur la base du décalage, ou vous pourriez écrire un programme qui effectue à la fois le chiffrement et le déchiffrement des codes à l'aide du chiffrement de César.

Lire : Les meilleurs outils de cybersécurité

2. Hachez-le

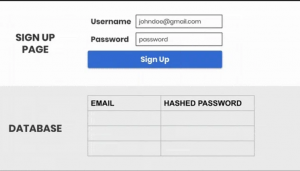

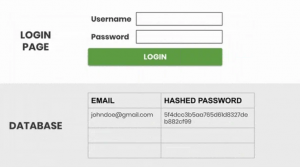

Vous pouvez considérer le hachage comme une autre forme de cryptage dans laquelle le texte est brouillé dans ce qui ressemble à du charabia. Le seul hic, c'est que cette transformation du texte en charabia est une transformation à sens unique. Ainsi, lorsque vous entrez votre adresse e-mail avec son mot de passe, votre mot de passe se transforme en un mot de passe haché, comme celui- ci .

La source

Différents algorithmes aident à hacher ces mots de passe dans leurs valeurs de hachage respectives. Chaque algorithme convertira différemment votre mot de passe. Certains hachages peuvent être longs et d'autres peuvent être courts.

Néanmoins, les hachages auront toujours une transformation à sens unique, ce qui signifie que si un algorithme remplace votre mot de passe par, par exemple, gdee3344422dddfdfdcd , ce sera toujours gdee3344422dddfdfdcd quel que soit le nombre de fois que vous le ressasserez en utilisant le même algorithme.

Votre projet pourrait donc consister à vérifier toutes les fonctions de hachage disponibles pour créer votre propre encodeur de hachage écrit en Python. Cependant, les hachages simples deviennent prévisibles et sensibles aux attaques par force brute. Ces attaques par force brute dépendent du temps et de la puissance de traitement informatique, elles passent par chaque permutation et combinaison jusqu'à ce qu'elles obtiennent un résultat sur votre mot de passe.

C'est pourquoi des systèmes de cryptage multicouches sont désormais mis en place pour se défendre contre de telles attaques. Par conséquent, votre deuxième projet pourrait se concentrer sur la façon dont ces systèmes multicouches fonctionnent pour rendre les données plus sûres.

3. Examinez un enregistreur de frappe

Comme son nom l'indique, un enregistreur de frappe enregistre les informations relatives aux touches frappées sur le clavier. Oui, il garde une trace de tout ce qui est tapé et ouvre une autre porte pour une idée de projet de cybersécurité. Un enregistreur de frappe peut être utilisé pour suivre l'activité, ou il peut également être utilisé comme logiciel malveillant pour voler des données sensibles si l'enregistreur de frappe est installé à l'insu de l'utilisateur.

Il peut être utilisé pour intercepter les mots de passe, les détails de carte de crédit et d'autres données sensibles saisies via le clavier, ce qui signifie qu'il y a beaucoup en jeu pour vous si vous souhaitez protéger vos données sensibles.

Votre projet pourrait donc être de construire un simple enregistreur de frappe, écrit en Python afin que vous sachiez comment les données sont enregistrées et transmises à un pirate. Vous pouvez également rechercher et analyser comment un enregistreur de frappe peut être détecté en premier lieu, ce qui vous mènera plus loin aux étapes qui peuvent être prises pour en supprimer un de votre appareil personnel.

Enfin, si vous deviez vous mettre au défi, vous pourriez vous plonger dans la découverte de la création d'un enregistreur de frappe qui fonctionne sur un clavier virtuel (un clavier qui ne nécessite pas d'entrées de touches).

Doit lire : les questions d'entrevue les plus posées sur la cybersécurité

4. Comprendre le reniflage de paquets

Lorsqu'il s'agit de réseaux informatiques, les données sont littéralement transférées de la source à la destination sous la forme de paquets. Un renifleur de paquets va alors travailler sur les données transmises. Il rassemble et enregistre les paquets qui transitent par le réseau informatique.

Ces paquets sont les plus petites unités de communication sur un réseau informatique. Le reniflage implique généralement que les administrateurs réseau interceptent et mesurent les paquets pour la bande passante et le trafic. Pensez-y comme à l'écoute téléphonique d'une ligne téléphonique ; cependant, les renifleurs de paquets malveillants peuvent capturer des paquets non chiffrés contenant des données sensibles. Cela peut rendre vos mots de passe et vos identifiants importants vulnérables aux fuites. Vos données peuvent être volées sur le même réseau informatique.

Ainsi, votre projet pourrait être de créer un renifleur de paquets à partir de zéro et de l'utiliser pour intercepter des paquets sur votre réseau informatique personnel afin de comprendre comment les malfaiteurs reniflent vos données. De plus, rechercher les limites légales du reniflage de paquets vous donnerait une bonne idée de la ligne morale que vous devriez tracer dans le sable en ce qui concerne la mesure dans laquelle vous pouvez renifler et accéder aux paquets de données.

5. Bouclier contre l'injection SQL

L'injection SQL (SQLi) est l'une des techniques de piratage Web les plus courantes. C'est pourquoi il est doublement important de s'en protéger. Simplement, les pirates utilisent des injections SQL pour afficher les données qu'ils ne peuvent pas récupérer, exécutant des instructions SQL malveillantes dans le processus.

Ces instructions contrôlent ensuite un serveur de base de données derrière une application Web ; ce n'est pas une situation idéale car les pirates utilisent les vulnérabilités d'injection SQL pour contourner les mesures de sécurité. Qu'est-ce que ça veut dire?

Cela signifie qu'ils peuvent contourner l'authentification et l'autorisation d'une page Web ou d'une application Web et accéder au contenu de l'ensemble de la base de données SQL. De plus, ils peuvent utiliser l'injection SQL pour modifier et supprimer des enregistrements dans la base de données. En un mot, les pirates ont un contrôle total.

Une bonne idée de projet de cybersécurité pour vous serait de démêler les vulnérabilités courantes qui permettent aux pirates d'atteindre leur objectif final ; comprendre cela pourrait conduire à se protéger contre une telle attaque. En outre, le projet peut vous aider à vous familiariser avec la syntaxe du langage de requête et à en savoir plus sur les requêtes et les bases de données. C'est toujours un bonus si vous voulez en savoir plus.

Pour aller plus loin, votre projet peut impliquer l'exécution d'évaluations de vulnérabilité d'injection SQL sur des sites Web. Sachez que vous devez d'abord obtenir l'autorisation des propriétaires du site Web. Sinon, il y a une autre façon de fonctionner. Vous pouvez créer votre propre site Web pour effectuer des tests.

De cette façon, vous n'aurez pas à vous soucier d'obtenir la permission. Au final, après être passé par l'essoreuse, vous aurez déniché les innombrables moyens de prévenir une attaque par injection SQL. Ce faisant, vous pourriez mettre en œuvre les méthodes préventives sur votre propre site Web comme un plus supplémentaire. Vous pouvez mieux vous protéger en comprenant comment le piratage se produit.

6. Bug Bounties et Hackathons

Si vous souhaitez vous améliorer davantage et vous mettre au défi, devenir un chasseur de primes de bogues pourrait bien être votre prochaine étape, ou vous pourriez vous inscrire dans la myriade de hackathons qui ont lieu. Il y en a beaucoup à parcourir sur le World Wide Web, et ils sont parfaits pour les idées de projets de cybersécurité.

Tout ce que vous avez à faire est de surveiller le moment où de tels événements se présentent. Le Smart India Hackathon est un bel exemple de tels hackathons. Ils sont parfaits pour acquérir une expérience pertinente. De plus, il est toujours agréable d'être payé une fois que vous avez trouvé les bogues. Sur la base de la façon dont vous résolvez les problèmes, vous pourriez faire un petit rapport astucieux pour auto-évaluer vos efforts. Ce rapport peut ensuite être utilisé comme référence pour suivre votre progression de novice à expert en cybersécurité de niveau intermédiaire.

Conclusion

Il y a beaucoup de possibilités à explorer dans le monde des projets de Cybersécurité ! Que vous soyez un vétéran ou que vous veniez de commencer, la clé de la croissance est de continuer à vous tester en permanence. C'est la seule mesure certaine pour vous faire avancer et votre croissance !

Pour acquérir des connaissances adéquates dans le domaine de la cybersécurité, on peut opter pour des cours de niveau PG en cybersécurité. upGrad, en collaboration avec IIIT Bangalore, propose un cours PG nommé PG Diploma in Software Development Specialization in Cyber Security pour les aspirants professionnels de la cybersécurité.

Pourquoi les grandes entreprises fournissent-elles des mises à jour de sécurité ?

Les correctifs ou correctifs publiés par les fournisseurs de logiciels et d'appareils pour résoudre les vulnérabilités de leurs produits sont appelés mises à jour de sécurité. Les mises à jour des logiciels de sécurité peuvent résoudre divers problèmes, y compris ceux qui pourraient permettre à un utilisateur non autorisé d'accéder ou de modifier des données ou de prendre le contrôle d'un appareil ou d'un système. Les pirates informatiques ciblent de plus en plus les entreprises et les menaces de cybersécurité sont en augmentation. Les entreprises proposent des mises à jour de sécurité pour corriger les failles de leurs logiciels que les pirates pourraient exploiter. Les entreprises peuvent protéger leurs systèmes et leurs consommateurs contre le piratage en déployant des mises à jour de sécurité.

A quoi sert l'authentification dans les applications numériques ?

L'authentification est le processus de confirmation de l'identité d'un utilisateur ou d'un système. Les mots de passe, les codes PIN et les analyses biométriques font partie des nombreux systèmes d'authentification disponibles. Dans les applications numériques, l'authentification est largement utilisée pour garantir que seuls les utilisateurs autorisés ont accès au système. L'intégrité des données peut également être vérifiée à l'aide de l'authentification. Une signature numérique, par exemple, peut être utilisée pour vérifier que les données n'ont pas été modifiées depuis leur dernière validation. De même, en confirmant le certificat numérique du système, l'authentification peut être utilisée pour s'assurer que le système n'a pas été compromis. Enfin, l'activité des utilisateurs peut être suivie via l'authentification. Cela peut être utilisé pour déterminer quels utilisateurs ont accédé à des données spécifiques et quand ils l'ont fait.

A quoi sert l'antivirus ?

Un logiciel antivirus est utilisé pour protéger un système informatique contre les logiciels malveillants en les détectant, en les empêchant et en les supprimant. Un logiciel antivirus a trois objectifs : protéger votre ordinateur contre les virus, protéger vos informations personnelles et protéger votre ordinateur contre d'autres types de programmes malveillants. Un logiciel antivirus protège votre ordinateur contre les virus en les analysant et en les supprimant de vos données. Il protège également votre ordinateur contre différents types de logiciels malveillants, tels que les logiciels espions et les logiciels de rançon, en vérifiant et en supprimant les logiciels malveillants de vos fichiers. Un logiciel antivirus protège également vos informations personnelles en analysant et en éliminant les données personnelles de vos fichiers. Sa fonction première est de protéger le système contre les corps étrangers en assurant la sécurité.