En İyi 6 Siber Güvenlik Projesi Fikirleri ve Konusu [Yeni Başlayanlar ve Deneyimliler İçin]

Yayınlanan: 2020-11-25İçindekiler

Tanıtım

Siber güvenlik ihtiyacı ciddi ve yakın. RiskBased Security tarafından hazırlanan bir rapor , veri ihlallerinin 2019'un ilk dokuz ayında şaşırtıcı 7,9 milyar kaydı açığa çıkardığını ortaya koydu. Hepsi bu kadar değil. Bu rakam, 2018 yılının aynı döneminde açığa çıkan kayıt sayısının iki katından (%112) fazladır.

Üniversitede veya evde üniversitede seçim sizin!Ayrıca, Uluslararası BT Varlık Yöneticileri Birliği (IATAM) tarafından yapılan araştırmalar , COVID-19 salgını nedeniyle evden çalışmanın siber saldırılarda artışa yol açtığını ortaya çıkardı. Siber güvenlik yolculuğunuza başladıysanız, bu sizin için zemin hazırlar.

Yıllar geçtikçe, birçoğu bir kariyer seçeneği olarak siber güvenliğe akın etti. Yakın zamanda siber güvenliğe geçiş yapan veya geçmekte olan biri olduğunuzu varsayalım. Bu durumda, sonraki birkaç paragraf, sizi halihazırda veri ihlalleri ve hırsızlık şeklinde var olan gerçek yaşam testine hazırlayacak siber güvenlik proje fikirleriyle ellerinizi kirletmenize yardımcı olacaktır.

Ayrıca, farklı projeler sizi alışılmışın dışında düşünmeye zorlar ve konu harici bir tehdit veya saldırıyla başa çıkmak olduğunda farklı durumlarla başa çıkma yeteneğinizi gösterir. Sonuç olarak, bu projeler becerilerinizi geliştirmenize yardımcı olmak için burada.

En İyi Siber Güvenlik Projesi Fikirleri

1. Sezar Şifresini Kırın

Caesar cypher'ın kullanımı yaygındır. En basit ve en yaygın kullanılan şifreleme tekniklerinden biridir. Bu şifreleme yöntemi, Julius Caesar tarafından meşhur tavşan tavşanının şapkadan çıkmasına izin vermeden sözcüğü çıkarmak için kullanıldı. Peki, bir siber güvenlik projesi fikri olarak nasıl çalışır?

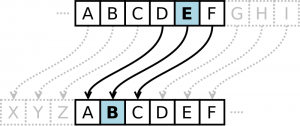

Bu yöntem, iletişim kurmak için alfabedeki her harfi belirli bir sayı kadar sola veya sağa kaydırmayı içerir. Daha sonra yeni alfabetik düzenlemeyi kullanarak mesajı yazmayı içerir. Örneğin, kaydırma sola 1 harfe eşitse, Hello sözcüğündeki her alfabe 1 boşluk sola kaydırır. Hello daha sonra Gdkkn'ye eşit olacaktır . Aşağıdaki resimde, kaydırma 3 boşluk soladır.

Kaynak

Bu konsepte dayanarak, projeniz vardiya bazında şifreleri kıran bir web uygulamasını kavramsallaştırmak olabilir veya Caesar cypher kullanarak kodların hem şifrelemesini hem de şifresini çözen bir program yazabilirsiniz.

Okuyun: En İyi Siber Güvenlik Araçları

2. Karıştırın

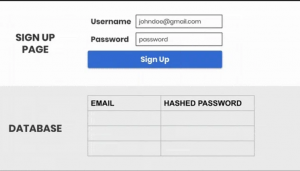

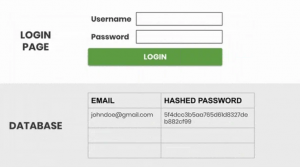

Karmayı, metnin anlamsız görünen bir şeye karıştırıldığı başka bir şifreleme biçimi olarak düşünebilirsiniz. Tek yakalama, metnin anlamsız hale dönüştürülmesinin tek yönlü bir dönüşüm olmasıdır. Bu nedenle, e-posta adresinizi şifresiyle birlikte girdiğinizde, şifreniz burada olduğu gibi karma bir şifreye dönüşür .

Kaynak

Farklı algoritmalar, bu parolaların ilgili karma değerlerine dönüştürülmesine yardımcı olur. Her algoritma şifrenizi farklı şekilde dönüştürür. Bazı karmalar uzun, bazıları kısa olabilir.

Yine de, karmalar her zaman tek yönlü bir dönüşüme sahip olacaktır; bu, bir algoritma parolanızı örneğin gdee3344422dddfdfdcd ile değiştirirse , aynı algoritmayı kullanarak kaç kez yeniden düzenlediğinize bakılmaksızın her zaman gdee3344422dddfdfdcd olacağı anlamına gelir.

Bu nedenle projeniz, Python'da yazılmış kendi karma kodlayıcınızı oluşturmak için oradaki tüm karma işlevleri kontrol etmek olabilir. Bununla birlikte, basit karmalar tahmin edilebilir hale gelir ve kaba kuvvet saldırılarına açık hale gelir. Bu kaba kuvvet saldırıları, zamana ve katıksız bilgisayar işlem gücüne dayanır, parolanıza ulaşana kadar her permütasyondan ve kombinasyondan geçerler.

Bu nedenle, bu tür saldırılara karşı savunmak için artık çok katmanlı şifreleme sistemleri devreye giriyor. Bu nedenle, ikinci projeniz, verileri daha güvenli hale getirmek için bu çok katmanlı sistemlerin nasıl çalıştığına odaklanabilir.

3. Bir Tuş Vuruşu Kaydedicisini İnceleyin

Adından da anlaşılacağı gibi, bir tuş vuruşu kaydedici, klavyede basılan tuşlarla ilgili bilgileri günlüğe kaydeder. Evet, yazılan her şeyi takip ediyor ve bir siber güvenlik projesi fikri için başka bir kapı daha açıyor. Etkinliği izlemek için bir tuş vuruşu kaydedici kullanılabilir veya tuş vuruşu kaydedici kullanıcının bilgisi olmadan yüklenirse hassas verileri çalmak için kötü amaçlı yazılım olarak da kullanılabilir.

Klavye aracılığıyla girilen parolaları, kredi kartı ayrıntılarını ve diğer hassas verileri ele geçirmek için kullanılabilir; bu, hassas verilerinizi korumak istiyorsanız sizin için tehlikede olan çok şey olduğu anlamına gelir.

Bu nedenle projeniz, verilerin nasıl günlüğe kaydedildiği ve bir bilgisayar korsanına nasıl iletildiği konusunda bilgi sahibi olmanız için Python ile yazılmış basit bir keylogger oluşturmak olabilir. Ek olarak, ilk etapta bir keylogger'ın nasıl tespit edilebileceğini araştırabilir ve analiz edebilirsiniz; bu, sizi kişisel cihazınızdan bir keylogger'ı kaldırmak için atılabilecek adımlara götürecektir.

Son olarak, kendinize meydan okuyacaksanız, sanal bir klavyede (tuş girişi gerektirmeyen) çalışan bir keylogger'ı nasıl yapacağınızı derinlemesine keşfedebilirsiniz.

Mutlaka Okuyun: En Çok Sorulan Siber Güvenlik Mülakat Soruları

4. Paket Koklamayı Anlayın

Bilgisayar ağı söz konusu olduğunda, veriler tam anlamıyla kaynaktan hedefe paketler şeklinde aktarılır. Bir paket dinleyicisi daha sonra iletilen veriler üzerinde çalışmaya başlar. Bilgisayar ağından geçen paketleri toplar ve günlüğe kaydeder.

Bu paketler, bir bilgisayar ağı üzerindeki en küçük iletişim birimleridir. Sniffing , genellikle ağ yöneticilerinin paketleri yakalamasını ve bant genişliği ve trafik için ölçmesini içerir. Bunu bir telefon hattını dinlemek olarak düşünün; ancak kötü niyetli paket dinleyicileri, hassas veriler taşıyan şifrelenmemiş paketleri yakalayabilir. Bu, parolalarınızı ve önemli kimlik bilgilerinizi sızıntılara karşı savunmasız hale getirebilir. Verileriniz aynı bilgisayar ağı üzerinden çalınabilir.

Bu nedenle, projeniz sıfırdan bir paket dinleyicisi oluşturmak ve bunu, kötü niyetli kişilerin verilerinizi nasıl kokladığını anlamak için kişisel bilgisayar ağınızdaki paketleri engellemek için kullanmak olabilir. Buna ek olarak, paket koklamanın yasal sınırlarını araştırmak, veri paketlerini ne kadar koklayabileceğiniz ve bunlara erişebileceğiniz konusunda kuma çizmeniz gereken ahlaki çizgi hakkında size iyi bir fikir verecektir.

5. SQL Enjeksiyonuna Karşı Kalkan

SQL Injection (SQLi), en yaygın web hackleme tekniklerinden biridir. Bu yüzden ona karşı korunmak iki kat önemlidir. Basitçe, bilgisayar korsanları, geri alamadıkları verileri görüntülemek için SQL Enjeksiyonlarını kullanır ve bu süreçte kötü niyetli SQL ifadeleri yürütür.

Bu ifadeler daha sonra bir web uygulamasının arkasındaki bir veritabanı sunucusunu kontrol etmeye devam eder; Bilgisayar korsanları güvenlik önlemlerini atlamak için SQL enjeksiyon açıklarını kullandığından bu durum içinde bulunulması için ideal bir durum değildir. Ne anlama geliyor?

Bu, bir web sayfasının veya web uygulamasının kimlik doğrulamasını ve yetkilendirmesini atlatabilecekleri ve tüm SQL veritabanının içeriğine erişebilecekleri anlamına gelir. Ayrıca, veritabanındaki kayıtları değiştirmek ve silmek için SQL enjeksiyonunu kullanabilirler. Özetle, bilgisayar korsanlarının tam kontrolü var.

Sizin için harika bir siber güvenlik projesi fikri, bilgisayar korsanlarının nihai hedeflerine ulaşmasına izin veren yaygın güvenlik açıklarını çözmek olacaktır; Bunu anlamak, böyle bir saldırıya karşı kalkan oluşturabilir. Ayrıca proje, sorgu dili sözdizimi hakkında bilgi edinmenize ve sorgular ve veritabanları hakkında daha fazla bilgi edinmenize yardımcı olabilir. Daha fazlasını öğrenmek istersen bu her zaman bir bonus.

Bir adım daha ileri gitmek için projeniz, web sitelerinde SQL enjeksiyon güvenlik açığı değerlendirmeleri çalıştırmayı gerektirebilir. Öncelikle web sitesi sahiplerinden izin almanız gerekeceğini unutmayın. Değilse, çalıştırmanın başka bir yolu var. Üzerinde testler yapmak için kendi web sitenizi yapabilirsiniz.

Bu şekilde, izin alma konusunda endişelenmenize gerek kalmayacak. Sonunda, sıkıcıdan geçtikten sonra, bir SQL enjeksiyon saldırısını önlemenin sayısız yolunu ortaya çıkarmış olacaksınız. Bunu yaparken ek bir artı olarak kendi web sitenizde önleyici yöntemleri uygulayabilirsiniz. Saldırının nasıl olduğunu anlayarak kendinizi daha iyi koruyabilirsiniz.

6. Hata Ödülleri ve Hackathonlar

Kendinizi daha da geliştirmek ve kendinize meydan okumak istiyorsanız, bir sonraki adımınız bir böcek ödül avcısı olmak olabilir veya gerçekleşen sayısız hackathon'a katılabilirsiniz. Dünya çapında ağ üzerinde dolaşacak çok sayıda var ve bunlar siber güvenlik proje fikirleri için harika.

Tek yapmanız gereken, bu tür olayların ne zaman geldiğine dikkat etmek. Smart India Hackathon, bu tür hackathonların güzel bir örneğidir. Bunlar, ilgili deneyim kazanmak için harikadır. Ayrıca, hataları bulduktan sonra ödeme almak her zaman güzeldir. Sorunları nasıl çözdüğünüze bağlı olarak, çabalarınızı kendi kendinize değerlendirmek için şık küçük bir rapor hazırlayabilirsiniz. Bu rapor daha sonra bir acemiden orta düzey bir siber güvenlik uzmanına kadar olan ilerlemenizi izlemek için bir referans olarak kullanılabilir.

Çözüm

Siber güvenlik projeleri dünyasında keşfedilecek pek çok olasılık var! İster kıdemli olun, ister yeni başlamış olun, büyümenin anahtarı sürekli olarak kendinizi test etmeye devam etmektir. Kendinizi ve büyümenizi ilerletecek tek kesin ölçü budur!

Siber güvenlik alanında yeterli bilgi edinmek için siber güvenlik alanında PG düzeyinde kurslar tercih edilebilir. upGrad, IIIT Bangalore ile işbirliği içinde, gelecek vadeden siber güvenlik uzmanları için Siber Güvenlikte Yazılım Geliştirme Uzmanlığı alanında PG Diploması adlı bir PG kursu sunmaktadır.

Büyük şirketler neden güvenlik güncellemeleri sağlıyor?

Yazılım ve cihaz satıcıları tarafından ürünlerindeki güvenlik açıklarını gidermek için yayınlanan yamalar veya düzeltmeler, güvenlik güncellemeleri olarak bilinir. Güvenlik yazılımındaki güncellemeler, yetkisiz bir kullanıcının verilere erişmesine veya verileri düzenlemesine veya bir cihazın veya sistemin kontrolünü ele geçirmesine izin verebilecek olanlar da dahil olmak üzere çeşitli sorunları çözebilir. Bilgisayar korsanları giderek işletmeleri hedef alıyor ve siber güvenlik tehditleri artıyor. Şirketler, yazılımlarındaki bilgisayar korsanlarının yararlanabileceği kusurları düzeltmek için güvenlik güncellemeleri sunar. Şirketler, güvenlik güncellemelerini dağıtarak sistemlerini ve tüketicilerini bilgisayar korsanlığından koruyabilir.

Dijital uygulamalarda kimlik doğrulamanın kullanımı nedir?

Kimlik doğrulama, bir kullanıcının veya sistemin kimliğini doğrulama işlemidir. Parolalar, PIN'ler ve biyometrik taramalar, mevcut çok sayıda kimlik doğrulama sisteminden bazılarıdır. Dijital uygulamalarda, yalnızca yetkili kullanıcıların sisteme erişimini sağlamak için kimlik doğrulama yaygın olarak kullanılmaktadır. Veri bütünlüğü, kimlik doğrulama kullanılarak da doğrulanabilir. Örneğin bir dijital imza, verilerin en son doğrulandıktan sonra değiştirilmediğini doğrulamak için kullanılabilir. Benzer şekilde, sistemin dijital sertifikasını onaylayarak, sistemin güvenliğinin ihlal edilmediğinden emin olmak için kimlik doğrulama kullanılabilir. Son olarak, kullanıcı etkinliği kimlik doğrulama yoluyla izlenebilir. Bu, hangi kullanıcıların belirli verilere eriştiğini ve bunu ne zaman yaptığını belirlemek için kullanılabilir.

Antivirüs ne işe yarar?

Virüsten koruma yazılımı, bir bilgisayar sistemini algılayarak, önleyerek ve kaldırarak kötü amaçlı yazılımlara karşı korumak için kullanılır. Antivirüs yazılımının üç amacı vardır: bilgisayarınızı virüslere karşı korumak, kişisel bilgilerinizi korumak ve bilgisayarınızı diğer kötü amaçlı yazılım türlerinden korumak. Antivirüs yazılımı, bilgisayarınızı verilerinizden tarayıp silerek virüslere karşı korur. Dosyalarınızdan kötü amaçlı yazılımları kontrol edip silerek bilgisayarınızı casus yazılım ve fidye yazılımı gibi farklı türdeki kötü amaçlı yazılımlara karşı da korur. Antivirüs yazılımı ayrıca dosyalarınızdaki kişisel verileri tarayarak ve ortadan kaldırarak kişisel bilgilerinizi korur. Birincil işlevi, güvenliği sağlayarak sistemi yabancı cisimlere karşı korumaktır.