トップ6サイバーセキュリティプロジェクトのアイデアとトピック[新入生と経験者向け]

公開: 2020-11-25目次

序章

サイバーセキュリティの必要性は悲惨で差し迫っています。 RiskBased Securityのレポートによると、データ侵害により、2019年の最初の9か月間に79億件の不可解なレコードが公開されました。それだけではありません。 この数字は、2018年の同時期に公開されたレコード数の2倍(112%)を超えています。

大学や自宅の大学では、選択はあなた次第です!また、国際IT資産管理者協会(IATAM)の調査によると、COVID-19のパンデミックのために自宅で仕事をしていると、サイバー攻撃が急増していることがわかりました。 これにより、サイバーセキュリティの旅に出た場合の準備が整います。

何年にもわたって、多くの人がキャリアの選択肢としてサイバーセキュリティに群がってきました。 あなたが最近サイバーセキュリティに移行した、または移行している人であるとします。 その場合、次の数段落は、データ侵害や盗難の形ですでに存在する実際のテストに備えるサイバーセキュリティプロジェクトのアイデアで手を汚すのに役立ちます。

さらに、さまざまなプロジェクトでは、既成概念にとらわれずに考え、外部の脅威や攻撃に対処する際にさまざまな状況に対処する能力を示す必要があります。 全体として、これらのプロジェクトはあなたがあなたのスキルを磨くのを助けるためにここにあります。

トップサイバーセキュリティプロジェクトのアイデア

1.シーザー暗号を解読します

シーザー暗号の使用は横行しています。 これは、最も単純で最も広く使用されている暗号化技術の1つです。 この暗号化の方法は、ことわざのウサギを帽子から外すことなく、言葉を広めるためにジュリアスシーザー自身によって使用されました。 では、サイバーセキュリティプロジェクトのアイデアとしてどのように機能するのでしょうか。

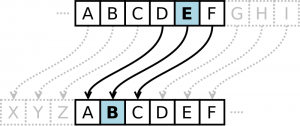

この方法では、アルファベットの各文字を特定の数字だけ左または右にシフトして通信します。 次に、新しいアルファベット順を使用してメッセージを書き込むことが含まれます。 たとえば、シフトが1文字左に等しい場合、 Helloという単語の各アルファベットは1スペース左にシフトします。 こんにちは、 Gdkknと等しくなります。 下の画像では、シフトは左に3スペースです。

ソース

この概念に基づいて、プロジェクトは、シフトに基づいて暗号を解読するWebアプリを概念化することも、シーザー暗号を使用してコードの暗号化と復号化の両方を行うプログラムを作成することもできます。

読む:トップサイバーセキュリティツール

2.ハッシュする

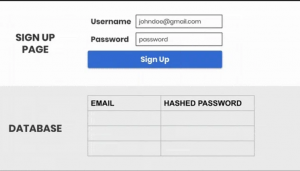

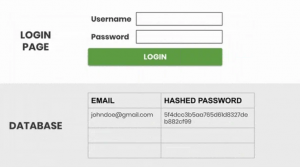

ハッシュは、テキストがぎこちないように見えるものにスクランブルされる別の形式の暗号化と見なすことができます。 唯一の落とし穴は、このテキストのジブリッシュへの変換が一方向の変換であるということです。 したがって、メールアドレスとそのパスワードを入力すると、パスワードはここにあるようなハッシュ化されたパスワードにスクランブルされます。

ソース

さまざまなアルゴリズムが、これらのパスワードをそれぞれのハッシュ値にハッシュするのに役立ちます。 各アルゴリズムは、パスワードを異なる方法で変換します。 ハッシュの中には長くなるものもあれば、短くなるものもあります。

それでも、ハッシュには常に一方向の変換があります。つまり、アルゴリズムによってパスワードがたとえばgdee3344422dddfdfdcdに置き換えられた場合、同じアルゴリズムを使用して再ハッシュする回数に関係なく、常にgdee3344422dddfdfdcdになります。

したがって、プロジェクトでは、Pythonで記述された独自のハッシュエンコーダーを構築するために、そこにあるすべてのハッシュ関数をチェックアウトすることができます。 ただし、単純なハッシュは予測可能になり、ブルートフォース攻撃の影響を受けやすくなります。 これらのブルートフォース攻撃は、時間とコンピュータの処理能力に依存しており、パスワードにヒットするまで、各順列と組み合わせを通過します。

そのため、このような攻撃を防ぐために多層暗号化システムが導入されています。 したがって、2番目のプロジェクトでは、これらの多層システムがデータをより安全にするためにどのように動作するかに焦点を当てることができます。

3.キーストロークロガーを調べます

名前が示すように、キーストロークロガーはキーボードで打たれたキーに関連する情報をログに記録します。 はい、入力されているすべてのものを追跡し、サイバーセキュリティプロジェクトのアイデアへのさらに別の扉を開きます。 キーストロークロガーはアクティビティを追跡するために使用できます。また、ユーザーの知らないうちにキーストロークロガーがインストールされている場合は、機密データを盗むためのマルウェアとしても使用できます。

キーボードから入力されたパスワード、クレジットカードの詳細、およびその他の機密データを傍受するために使用できます。つまり、機密データを保護したい場合は、多くの問題が発生します。

したがって、プロジェクトは、Pythonで記述された単純なキーロガーを構築して、データがどのようにログに記録され、ハッカーに送信されるかを知ることができます。 さらに、最初にキーロガーを検出する方法を調査および分析できます。これにより、個人のデバイスからキーロガーを削除するための手順にさらに進むことができます。

最後に、自分自身に挑戦する場合は、仮想キーボード(キー入力を必要としないキーボード)で動作するキーロガーを作成する方法を深く掘り下げることができます。

必読:最もよく聞かれるサイバーセキュリティインタビューの質問

4.パケットスニッフィングを理解する

コンピュータネットワークに関して言えば、データは文字通り、送信元から宛先にパケットの形で転送されます。 次に、パケットスニファが送信されたデータを処理します。 コンピュータネットワークを通過するパケットを収集してログに記録します。

これらのパケットは、コンピュータネットワークを介した通信の最小単位です。 スニッフィングには通常、ネットワーク管理者がパケットを傍受して帯域幅とトラフィックを測定することが含まれます。 電話回線を盗聴することと考えてください。 ただし、悪意のあるパケットスニファは、機密データを運ぶ暗号化されていないパケットをキャプチャする可能性があります。 これにより、パスワードと重要なクレデンシャルがリークに対して脆弱になる可能性があります。 同じコンピュータネットワークを介してデータが盗まれる可能性があります。

したがって、プロジェクトでは、パケットスニファを最初から作成し、それを使用してパーソナルコンピュータネットワーク上のパケットを傍受し、悪意のあるユーザーがデータをスニッフィングする方法を理解することができます。 さらに、パケットスニッフィングの法的制限を調査することで、データのパケットをスニッフィングしてアクセスできる範囲に関して、砂に描くべき道徳的な線についての良いアイデアが得られます。

5.SQLインジェクションに対するシールド

SQLインジェクション(SQLi)は、最も一般的なWebハッキング手法の1つです。 そのため、それを防ぐことが二重に重要です。 簡単に言うと、ハッカーはSQLインジェクションを使用して、取得できないデータを表示し、その過程で悪意のあるSQLステートメントを実行します。

これらのステートメントは、Webアプリケーションの背後にあるデータベースサーバーを制御します。 ハッカーはSQLインジェクションの脆弱性を使用してセキュリティ対策を回避するため、これは理想的な状況ではありません。 これは何を意味するのでしょうか?

これは、WebページまたはWebアプリケーションの認証と承認を回避し、SQLデータベース全体のコンテンツにアクセスできることを意味します。 さらに、SQLインジェクションを使用して、データベース内のレコードを変更および削除できます。 一言で言えば、ハッカーは完全に制御できます。

あなたにとってのクールなサイバーセキュリティプロジェクトのアイデアは、ハッカーが最終目標を達成できるようにする一般的な脆弱性を解明することです。 これを理解すると、そのような攻撃に対するシールドにつながる可能性があります。 また、このプロジェクトは、クエリ言語の構文を理解し、クエリとデータベースについて詳しく知るのに役立ちます。 あなたがもっと学びたいのなら、それは常にボーナスです。

さらに一歩進めるために、プロジェクトではWebサイトでSQLインジェクションの脆弱性評価を実行する必要があります。 最初にウェブサイトの所有者から許可を得る必要があることに注意してください。 そうでない場合は、別の操作方法があります。 テストを実行するための独自のWebサイトを作成できます。

このように、あなたは許可を得ることについて心配する必要はありません。 結局、絞り込みを通過した後、SQLインジェクション攻撃を防ぐための無数の方法を発掘することになります。 そうすることで、追加のプラスとしてあなた自身のウェブサイトに予防方法を実装することができます。 ハッキングがどのように発生するかを理解することで、自分自身をより適切に保護できます。

6.バグバウンティとハッカソン

さらに改善して自分自身に挑戦したい場合は、バグバウンティハンターになることが次のステップになる可能性があります。または、行われる無数のハッカソンに参加することもできます。 それらはワールドワイドウェブ上を回るのにたくさんあり、これらはサイバーセキュリティプロジェクトのアイデアに最適です。

あなたがしなければならないのは、そのようなイベントがいつ呼び出されるかを監視することです。 スマートインディアハッカソンは、そのようなハッカソンの良い例の1つです。 これらは、関連する経験を積むのに最適です。 また、バグを見つけたら支払いを受けるのはいつでもいいことです。 問題をどのように解決するかに基づいて、自分の努力を自己評価するための気の利いた小さなレポートを作成することができます。 このレポートは、初心者から中級レベルのサイバーセキュリティの専門家までの進捗状況を追跡するための参照として使用できます。

結論

サイバーセキュリティプロジェクトの世界では、探索する可能性がたくさんあります。 あなたがベテランであろうと、始めたばかりであろうと、成長の鍵は継続的に自分自身をテストし続けることです。 それがあなた自身とあなたの成長を前進させる唯一の確実な指標です!

サイバーセキュリティの分野で十分な知識を得るために、サイバーセキュリティのPGレベルのコースを選ぶことができます。 upGradは、IIIT Bangaloreと共同で、意欲的なサイバーセキュリティ専門家向けに、サイバーセキュリティのソフトウェア開発スペシャライゼーションのPGディプロマという名前のPGコースを提供しています。

なぜ大手企業がセキュリティアップデートを提供しているのですか?

製品の脆弱性を解決するためにソフトウェアおよびデバイスベンダーによって公開されたパッチまたは修正は、セキュリティ更新プログラムと呼ばれます。 セキュリティソフトウェアを更新すると、権限のないユーザーがデータにアクセスまたは編集したり、デバイスやシステムを制御したりする可能性がある問題など、さまざまな問題を修正できます。 ハッカーはますます企業を標的にしており、サイバーセキュリティの脅威が高まっています。 企業は、ハッカーが悪用する可能性のあるソフトウェアのパッチの欠陥に対するセキュリティアップデートを提供しています。 企業は、セキュリティ更新プログラムを導入することで、システムと消費者をハッキングから保護できます。

デジタルアプリケーションでの認証の使用は何ですか?

認証は、ユーザーまたはシステムのIDを確認するプロセスです。 パスワード、PIN、および生体認証スキャンは、利用可能な多数の認証システムの一部です。 デジタルアプリケーションでは、認証は、許可されたユーザーのみがシステムにアクセスできるようにするために広く使用されています。 データの整合性は、認証を使用して検証することもできます。 たとえば、デジタル署名を使用して、データが最後に検証されてから変更されていないことを確認できます。 同様に、システムのデジタル証明書を確認することにより、認証を使用して、システムが危険にさらされていないことを確認できます。 最後に、ユーザーアクティビティは認証を介して追跡できます。 これを使用して、特定のデータにアクセスしたユーザーとそのタイミングを判別できます。

ウイルス対策の用途は何ですか?

ウイルス対策ソフトウェアは、マルウェアを検出、防止、および削除することにより、マルウェアからコンピューターシステムを保護するために使用されます。 ウイルス対策ソフトウェアには、ウイルスからコンピューターを保護すること、個人情報を保護すること、および他の種類のマルウェアからコンピューターを保護することの3つの目的があります。 ウイルス対策ソフトウェアは、ウイルスをスキャンしてデータから削除することにより、ウイルスからコンピュータを保護します。 また、ファイルからマルウェアをチェックして削除することにより、スパイウェアやランサムウェアなどのさまざまな種類のマルウェアからコンピューターを保護します。 ウイルス対策ソフトウェアは、ファイルから個人データをスキャンして削除することにより、個人情報も保護します。 その主な機能は、安全性を提供することにより、異物からシステムを保護することです。