6 лучших идей и тем для проектов по кибербезопасности [для новичков и опытных]

Опубликовано: 2020-11-25Оглавление

Введение

Потребность в кибербезопасности остра и неизбежна. Отчет RiskBased Security показал, что за первые девять месяцев 2019 года утечка данных выявила невероятные 7,9 миллиарда записей. И это еще не все. Эта цифра более чем вдвое (112%) превышает количество записей, выставленных за тот же период в 2018 году.

В университете или дома, выбор за вами!Кроме того, исследования Международной ассоциации управляющих ИТ-активами (IATAM) показали, что работа из дома из-за пандемии COVID-19 приводит к всплеску кибератак. Это готовит почву для вас, если вы начали свое путешествие с кибербезопасностью.

За прошедшие годы многие выбрали кибербезопасность как вариант карьеры. Предположим, вы тот, кто недавно сделал или совершает переход к кибербезопасности. В этом случае следующие несколько абзацев помогут вам запачкать руки идеями проектов кибербезопасности, которые подготовят вас к реальным испытаниям, которые уже существуют в виде утечек и краж данных.

Кроме того, различные проекты заставляют вас мыслить нестандартно и показывают вашу способность справляться с различными ситуациями, когда речь идет о борьбе с внешней угрозой или атакой. В общем, эти проекты помогут вам отточить свои навыки.

Лучшие идеи проекта кибербезопасности

1. Взломать шифр Цезаря

Шифр Цезаря широко используется. Это один из самых простых и широко используемых методов шифрования. Этот метод шифрования использовал сам Юлий Цезарь, чтобы передать слово, не выпуская из шляпы пресловутого кролика-кролика. Итак, как это работает как идея проекта кибербезопасности?

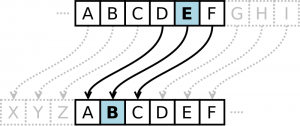

Этот метод включает сдвиг каждой буквы в алфавите влево или вправо на определенное число для связи. Затем он включает запись сообщения с использованием нового алфавитного расположения. Например, если сдвиг равен 1 букве влево, то каждый алфавит в слове Hello будет сдвигаться на 1 пробел влево. Тогда Hello будет равно Gdkkn . На изображении ниже сдвиг составляет 3 пробела влево.

Источник

На основе этой концепции ваш проект может заключаться в разработке концепции веб-приложения, которое взламывает шифры на основе сдвига, или вы можете написать программу, которая выполняет как шифрование, так и дешифрование кодов с использованием шифра Цезаря.

Читайте: Лучшие инструменты кибербезопасности

2. Разберитесь

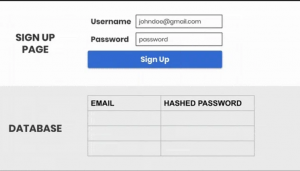

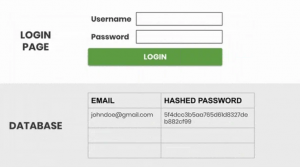

Вы можете рассматривать хэширование как еще одну форму шифрования, при которой текст скремблируется в то, что кажется тарабарщиной. Единственная загвоздка в том, что это преобразование текста в тарабарщину является односторонним преобразованием. Таким образом, когда вы вводите свой адрес электронной почты вместе с паролем, ваш пароль преобразуется в хешированный пароль, такой как здесь .

Источник

Различные алгоритмы помогают преобразовать эти пароли в соответствующие хеш-значения. Каждый алгоритм по-разному преобразует ваш пароль. Некоторые хэши могут быть длинными, а некоторые короткими.

Тем не менее, хеши всегда будут иметь одностороннее преобразование, а это означает, что если алгоритм заменит ваш пароль, например, на gdee3344422dddfdfdcd , он всегда будет gdee3344422dddfdfdcd , независимо от того, сколько раз вы перефразировали его, используя один и тот же алгоритм.

Таким образом, ваш проект может состоять в том, чтобы проверить все имеющиеся хэш-функции для создания собственного хэш-кодировщика, написанного на Python. Однако простые хэши становятся предсказуемыми и уязвимыми для атак грубой силы. Эти атаки грубой силы полагаются на время и чистую вычислительную мощность компьютера, они проходят через каждую перестановку и комбинацию, пока не получат доступ к вашему паролю.

Вот почему для защиты от таких атак в настоящее время используются многоуровневые системы шифрования. Поэтому ваш второй проект может сосредоточиться на том, как эти многоуровневые системы работают, чтобы сделать данные более безопасными.

3. Изучите регистратор нажатий клавиш

Как следует из названия, регистратор нажатий клавиш регистрирует информацию, связанную с нажатиями клавиш на клавиатуре. Да, он отслеживает все, что набирается, и открывает еще одну дверь для идеи проекта кибербезопасности. Регистратор нажатий клавиш можно использовать для отслеживания активности или как вредоносное ПО для кражи конфиденциальных данных, если регистратор нажатий клавиш установлен без ведома пользователя.

Его можно использовать для перехвата паролей, данных кредитной карты и других конфиденциальных данных, введенных с клавиатуры, а это означает, что для вас многое поставлено на карту, если вы хотите защитить свои конфиденциальные данные.

Таким образом, ваш проект может заключаться в создании простого кейлоггера, написанного на Python, чтобы вы знали, как данные регистрируются и передаются хакеру. Вы можете дополнительно изучить и проанализировать, как в первую очередь можно обнаружить кейлоггер, что в дальнейшем приведет вас к шагам, которые можно предпринять для его удаления с вашего личного устройства.

Наконец, если вы хотите бросить себе вызов, вы можете глубоко погрузиться в изучение того, как создать кейлоггер, который работает на виртуальной клавиатуре (такой, которая не требует ввода с клавиатуры).

Обязательно к прочтению: самые часто задаваемые вопросы на собеседовании по кибербезопасности

4. Понимание анализа пакетов

Когда дело доходит до компьютерных сетей, данные буквально передаются от источника к получателю в виде пакетов. Затем анализатор пакетов начинает работать с передаваемыми данными. Он собирает и регистрирует пакеты, проходящие через компьютерную сеть.

Эти пакеты являются наименьшими единицами связи в компьютерной сети. В анализе обычно участвуют сетевые администраторы, которые перехватывают и оценивают пакеты на предмет пропускной способности и трафика. Думайте об этом как о прослушивании телефонной линии; однако вредоносные анализаторы пакетов могут перехватывать незашифрованные пакеты, содержащие конфиденциальные данные. Это может сделать ваши пароли и важные учетные данные уязвимыми для утечек. Ваши данные могут быть украдены через ту же компьютерную сеть.

Таким образом, ваш проект может состоять в том, чтобы создать анализатор пакетов с нуля и использовать его для перехвата пакетов в сети вашего персонального компьютера, чтобы понять, как злоумышленники прослушивают ваши данные. Кроме того, изучение правовых ограничений перехвата пакетов даст вам хорошее представление о моральной линии, которую вы должны провести на песке, когда дело доходит до степени, в которой вы можете обнюхивать и получать доступ к пакетам данных.

5. Защита от SQL-инъекций

SQL-инъекция (SQLi) — один из наиболее распространенных методов веб-хакерства. Вот почему вдвойне важно защититься от него. Проще говоря, хакеры используют SQL-инъекции для просмотра данных, которые они не могут получить, выполняя в процессе вредоносные операторы SQL.

Затем эти операторы управляют сервером базы данных за веб-приложением; это не идеальная ситуация, поскольку хакеры используют уязвимости SQL-инъекций для обхода мер безопасности. Что это значит?

Это означает, что они могут обойти аутентификацию и авторизацию веб-страницы или веб-приложения и получить доступ к содержимому всей базы данных SQL. Более того, они могут использовать SQL-инъекцию для изменения и удаления записей в базе данных. Короче говоря, хакеры имеют полный контроль.

Классная идея проекта по кибербезопасности для вас будет состоять в том, чтобы разгадать распространенные уязвимости, которые позволяют хакерам достичь своей конечной цели; понимание этого может привести к защите от такой атаки. Кроме того, проект может помочь вам ознакомиться с синтаксисом языка запросов и узнать больше о запросах и базах данных. Это всегда бонус, если вы хотите узнать больше.

Чтобы сделать еще один шаг вперед, ваш проект может включать в себя оценку уязвимости SQL-инъекций на веб-сайтах. Имейте в виду, что сначала вам нужно будет получить разрешение от владельцев веб-сайтов. Если нет, есть другой способ работы. Вы можете создать свой собственный веб-сайт для запуска тестов.

Таким образом, вам не придется беспокоиться о получении разрешения. В конце концов, пройдя через отжим, вы обнаружите множество способов предотвратить атаку с помощью SQL-инъекций. При этом вы можете внедрить профилактические методы на своем собственном веб-сайте в качестве дополнительного плюса. Вы можете лучше защитить себя, если поймете, как происходит взлом.

6. Bug Bounty и хакатоны

Если вы хотите еще больше улучшить и бросить себе вызов, то стать охотником за ошибками вполне может стать вашим следующим шагом, или вы можете записаться на бесчисленное количество хакатонов, которые проводятся. Их много во всемирной паутине, и они отлично подходят для идей проектов кибербезопасности.

Все, что вам нужно сделать, это следить за такими событиями. Smart India Hackathon — прекрасный пример таких хакатонов. Это здорово, чтобы получить соответствующий опыт. Кроме того, всегда приятно получить оплату, как только вы найдете ошибки. Основываясь на том, как вы решаете проблемы, вы могли бы составить изящный небольшой отчет, чтобы самостоятельно оценить свои усилия. Затем этот отчет можно использовать в качестве справочного материала для отслеживания вашего прогресса от новичка до эксперта по кибербезопасности среднего уровня.

Заключение

В мире проектов кибербезопасности есть много возможностей для изучения! Независимо от того, являетесь ли вы ветераном или только начинаете, ключом к росту является постоянное тестирование себя. Это единственная верная метрика, которая поможет вам и вашему развитию двигаться вперед!

Чтобы получить адекватные знания в области кибербезопасности, можно выбрать курсы уровня PG по кибербезопасности. upGrad в сотрудничестве с IIIT Bangalore предлагает курс PG под названием «Диплом PG по специализации разработки программного обеспечения в области кибербезопасности» для начинающих профессионалов в области кибербезопасности.

Почему крупные компании предоставляют обновления безопасности?

Патчи или исправления, публикуемые поставщиками программного обеспечения и устройств для устранения уязвимостей в их продуктах, называются обновлениями безопасности. Обновления программного обеспечения безопасности могут решить множество проблем, в том числе те, которые могут позволить неавторизованному пользователю получить доступ или изменить данные или получить контроль над устройством или системой. Хакеры все чаще атакуют бизнес, а угрозы кибербезопасности растут. Компании предлагают обновления безопасности для устранения недостатков в своем программном обеспечении, которыми могут воспользоваться хакеры. Компании могут защитить свои системы и потребителей от взлома, установив обновления для системы безопасности.

Какая польза от аутентификации в цифровых приложениях?

Аутентификация — это процесс подтверждения личности пользователя или системы. Пароли, PIN-коды и биометрические сканы — вот некоторые из многочисленных доступных систем аутентификации. В цифровых приложениях широко используется аутентификация, чтобы гарантировать, что только авторизованные пользователи имеют доступ к системе. Целостность данных также можно проверить с помощью аутентификации. Цифровая подпись, например, может использоваться для проверки того, что данные не были изменены с момента их последней проверки. Точно так же, подтверждая цифровой сертификат системы, можно использовать аутентификацию, чтобы гарантировать, что система не была скомпрометирована. Наконец, активность пользователя можно отслеживать с помощью аутентификации. Это можно использовать для определения того, какие пользователи обращались к определенным данным и когда они это делали.

Какая польза от антивируса?

Антивирусное программное обеспечение используется для защиты компьютерной системы от вредоносных программ путем их обнаружения, предотвращения и удаления. Антивирусное программное обеспечение имеет три цели: защита вашего компьютера от вирусов, защита вашей личной информации и защита вашего компьютера от других видов вредоносных программ. Антивирусное программное обеспечение защищает ваш компьютер от вирусов, сканируя и удаляя их из ваших данных. Он также защищает ваш компьютер от различных вредоносных программ, таких как программы-шпионы и программы-вымогатели, проверяя и удаляя вредоносные программы из ваших файлов. Антивирусное программное обеспечение также защищает вашу личную информацию, сканируя и удаляя личные данные из ваших файлов. Его основная функция заключается в защите системы от инородных тел путем обеспечения безопасности.