Top 6 Ideen und Themen für Cyber-Sicherheitsprojekte [Für Neueinsteiger und Erfahrene]

Veröffentlicht: 2020-11-25Inhaltsverzeichnis

Einführung

Der Bedarf an Cybersicherheit ist dringend und unmittelbar bevorstehend. Ein Bericht von RiskBased Security enthüllte, dass Datenschutzverletzungen in den ersten neun Monaten des Jahres 2019 verblüffende 7,9 Milliarden Datensätze offengelegt haben. Das ist noch nicht alles. Diese Zahl ist mehr als doppelt so hoch (112 %) wie die Anzahl der Datensätze, die im selben Zeitraum des Jahres 2018 aufgedeckt wurden.

An der Uni oder Uni zu Hause, Sie haben die Wahl!Außerdem haben Studien der International Association of IT Asset Managers (IATAM) herausgefunden, dass die Arbeit von zu Hause aus aufgrund der COVID-19-Pandemie zu einem Anstieg von Cyberangriffen führt. Dies schafft die Voraussetzungen für Sie, wenn Sie Ihre Reise in die Cybersicherheit begonnen haben.

Im Laufe der Jahre haben sich viele als Karriereoption für Cybersicherheit entschieden. Angenommen, Sie sind jemand, der kürzlich den Übergang zur Cybersicherheit vollzogen hat oder gerade vollzieht. In diesem Fall werden Ihnen die nächsten Absätze dabei helfen, sich mit Ideen für Cybersicherheitsprojekte die Hände schmutzig zu machen, die Sie auf den realen Test vorbereiten, der bereits in Form von Datenschutzverletzungen und -diebstählen besteht.

Darüber hinaus zwingen Sie verschiedene Projekte dazu, über den Tellerrand hinauszuschauen und Ihre Fähigkeit zu zeigen, mit verschiedenen Situationen umzugehen, wenn es um den Umgang mit einer externen Bedrohung oder einem Angriff geht. Alles in allem sind diese Projekte hier, um Ihnen zu helfen, Ihre Fähigkeiten zu verbessern.

Die besten Ideen für Cybersicherheitsprojekte

1. Knacken Sie die Cäsar-Chiffre

Die Caesar-Chiffre ist in ihrer Verwendung weit verbreitet. Es ist eine der einfachsten und am weitesten verbreiteten Verschlüsselungstechniken. Diese Verschlüsselungsmethode wurde von Julius Caesar selbst verwendet, um das Wort zu verbreiten, ohne das sprichwörtliche Häschen aus dem Hut zu lassen. Wie funktioniert es also als Idee für ein Cybersicherheitsprojekt?

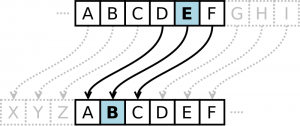

Dieses Verfahren umfasst das Verschieben jedes Buchstabens im Alphabet entweder nach links oder nach rechts um eine bestimmte Zahl, um zu kommunizieren. Es beinhaltet dann das Schreiben der Nachricht unter Verwendung der neuen alphabetischen Anordnung. Wenn die Verschiebung beispielsweise 1 Buchstabe nach links entspricht, wird jedes Alphabet im Wort Hello um 1 Leerzeichen nach links verschoben. Hallo wird dann gleich Gdkkn sein . In der Abbildung unten beträgt die Verschiebung 3 Leerzeichen nach links.

Quelle

Auf der Grundlage dieses Konzepts könnte Ihr Projekt darin bestehen, eine Web-App zu konzipieren, die Chiffren auf der Grundlage der Verschiebung bricht, oder Sie könnten ein Programm schreiben, das sowohl die Verschlüsselung als auch die Entschlüsselung von Codes mithilfe der Caesar-Chiffre durchführt.

Lesen Sie: Top Cyber Security Tools

2. Hash es aus

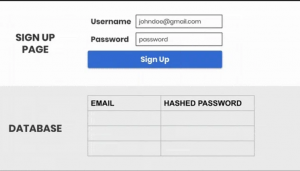

Sie können Hashing als eine andere Form der Verschlüsselung betrachten, bei der Text in etwas verschlüsselt wird, das wie Kauderwelsch erscheint. Der einzige Haken ist, dass diese Umwandlung von Text in Kauderwelsch eine einseitige Umwandlung ist. Wenn Sie also Ihre E-Mail-Adresse zusammen mit ihrem Passwort eingeben, wird Ihr Passwort zu einem gehashten Passwort, wie dem hier .

Quelle

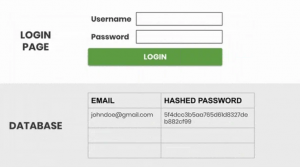

Verschiedene Algorithmen helfen dabei, diese Passwörter in ihre jeweiligen Hash-Werte zu zerlegen. Jeder Algorithmus konvertiert Ihr Passwort anders. Manche Hashes können lang und manche kurz sein.

Dennoch haben Hashes immer eine Einweg-Transformation, was bedeutet, wenn ein Algorithmus Ihr Passwort zum Beispiel durch gdee3344422dddfdfdcd ersetzt , wird es immer gdee3344422dddfdfdcd sein, unabhängig davon, wie oft Sie es mit demselben Algorithmus erneut hashen.

Ihr Projekt könnte daher darin bestehen, alle verfügbaren Hash-Funktionen auszuprobieren, um Ihren eigenen in Python geschriebenen Hash-Encoder zu erstellen. Einfache Hashes werden jedoch vorhersehbar und anfällig für Brute-Force-Angriffe. Diese Brute-Force-Angriffe sind auf Zeit und reine Rechenleistung des Computers angewiesen, sie gehen jede Permutation und Kombination durch, bis sie einen Treffer auf Ihr Passwort erhalten.

Deshalb werden heute mehrschichtige Verschlüsselungssysteme eingesetzt, um solche Angriffe abzuwehren. Daher könnte sich Ihr zweites Projekt darauf konzentrieren, wie diese mehrschichtigen Systeme funktionieren, um die Daten sicherer zu machen.

3. Untersuchen Sie einen Keylogger

Wie der Name schon sagt, protokolliert ein Keylogger Informationen zu den auf der Tastatur gedrückten Tasten. Ja, es verfolgt alles, was getippt wird, und öffnet eine weitere Tür für die Idee eines Cybersicherheitsprojekts. Ein Keylogger kann verwendet werden, um Aktivitäten zu verfolgen, oder er kann auch als Malware verwendet werden, um vertrauliche Daten zu stehlen, wenn der Keylogger ohne Wissen des Benutzers installiert wird.

Es kann verwendet werden, um Passwörter, Kreditkartendaten und andere sensible Daten abzufangen, die über die Tastatur eingegeben werden, was bedeutet, dass für Sie viel auf dem Spiel steht, wenn Sie Ihre sensiblen Daten schützen möchten.

Ihr Projekt könnte daher darin bestehen, einen einfachen Keylogger zu bauen, der in Python geschrieben ist, damit Sie wissen, wie die Daten protokolliert und an einen Hacker übertragen werden. Sie können außerdem recherchieren und analysieren, wie ein Keylogger überhaupt erkannt werden kann, was Sie weiter zu den Schritten führt, die unternommen werden können, um einen Keylogger von Ihrem persönlichen Gerät zu entfernen.

Wenn Sie sich schließlich selbst herausfordern würden, könnten Sie sich eingehend damit befassen, wie man einen Keylogger erstellt, der auf einer virtuellen Tastatur funktioniert (einer, die keine Tasteneingaben erfordert).

Muss gelesen werden: Die am häufigsten gestellten Fragen in Vorstellungsgesprächen zur Cybersicherheit

4. Packet Sniffing verstehen

Bei Computernetzwerken werden Daten buchstäblich in Form von Paketen von der Quelle zum Ziel übertragen. Ein Paketschnüffler macht sich dann an die übertragenen Daten. Es sammelt und protokolliert die Pakete, die das Computernetzwerk passieren.

Diese Pakete sind die kleinsten Kommunikationseinheiten über ein Computernetzwerk. Beim Sniffing werden in der Regel Netzwerkadministratoren die Pakete abfangen und auf Bandbreite und Datenverkehr prüfen. Betrachten Sie es als das Abhören einer Telefonleitung; böswillige Paketschnüffler können jedoch unverschlüsselte Pakete mit sensiblen Daten erfassen. Dies kann Ihre Passwörter und wichtigen Anmeldeinformationen anfällig für Lecks machen. Ihre Daten können über dasselbe Computernetzwerk gestohlen werden.

Ihr Projekt könnte also darin bestehen, einen Paketschnüffler von Grund auf neu zu bauen und ihn zum Abfangen von Paketen in Ihrem PC-Netzwerk zu verwenden, um zu verstehen, wie die Schurken Ihre Daten ausspähen. Darüber hinaus würde Ihnen die Untersuchung der rechtlichen Grenzen des Packet Sniffing eine gute Vorstellung davon geben, welche moralische Linie Sie in den Sand ziehen sollten, wenn es darum geht, inwieweit Sie herumschnüffeln und auf Datenpakete zugreifen können.

5. Schutzschild gegen SQL-Injection

SQL Injection (SQLi) ist eine der häufigsten Web-Hacking-Techniken. Deshalb ist es doppelt wichtig, sich davor abzuschirmen. Hacker verwenden einfach SQL-Injektionen, um Daten anzuzeigen, die sie nicht abrufen können, und führen dabei böswillige SQL-Anweisungen aus.

Diese Anweisungen steuern dann einen Datenbankserver hinter einer Webanwendung; Dies ist keine ideale Situation, da Hacker SQL-Injection-Schwachstellen ausnutzen, um Sicherheitsmaßnahmen zu umgehen. Was bedeutet das?

Das bedeutet, dass sie die Authentifizierung und Autorisierung einer Webseite oder Webanwendung umgehen und auf den Inhalt der gesamten SQL-Datenbank zugreifen können. Darüber hinaus können sie mithilfe von SQL-Injection Datensätze in der Datenbank ändern und löschen. Kurz gesagt, die Hacker haben die totale Kontrolle.

Eine coole Idee für ein Cybersicherheitsprojekt wäre es, die üblichen Schwachstellen aufzudecken, die es Hackern ermöglichen, ihr Endziel zu erreichen; Dies zu verstehen, könnte zu einem Schutzschild gegen einen solchen Angriff führen. Außerdem kann Ihnen das Projekt dabei helfen, sich mit der Syntax der Abfragesprache vertraut zu machen und mehr über Abfragen und Datenbanken zu erfahren. Das ist immer ein Bonus, wenn Sie mehr erfahren möchten.

Um noch einen Schritt weiter zu gehen, kann Ihr Projekt die Durchführung von SQL-Injection-Schwachstellenbewertungen auf Websites umfassen. Beachten Sie, dass Sie zuerst die Erlaubnis der Website-Eigentümer einholen müssen. Wenn nicht, gibt es eine andere Möglichkeit zu arbeiten. Sie könnten Ihre eigene Website erstellen, auf der Sie Tests durchführen können.

Auf diese Weise müssen Sie sich keine Gedanken über die Einholung der Genehmigung machen. Am Ende werden Sie, nachdem Sie durch die Mangel gegangen sind, die unzähligen Möglichkeiten entdeckt haben, einen SQL-Injection-Angriff zu verhindern. Dabei könnten Sie die präventiven Methoden als zusätzliches Plus auf Ihrer eigenen Website implementieren. Sie können sich besser abschirmen, wenn Sie verstehen, wie der Hack passiert.

6. Bug Bounties und Hackathons

Wenn Sie sich weiter verbessern und herausfordern möchten, könnte Ihr nächster Schritt sein, ein Bug-Bounty-Jäger zu werden, oder Sie könnten sich für die unzähligen Hackathons anmelden, die stattfinden. Es gibt viele davon, die im World Wide Web herumlaufen, und sie eignen sich hervorragend für Ideen für Cybersicherheitsprojekte.

Alles, was Sie tun müssen, ist Ausschau zu halten, wenn solche Ereignisse kommen. Der Smart India Hackathon ist ein gutes Beispiel für solche Hackathons. Diese sind großartig, um relevante Erfahrungen zu sammeln. Außerdem ist es immer schön, bezahlt zu werden, sobald Sie die Fehler gefunden haben. Auf der Grundlage Ihrer Lösung der Probleme könnten Sie einen raffinierten kleinen Bericht erstellen, um Ihre Bemühungen selbst zu bewerten. Dieser Bericht kann dann als Referenz verwendet werden, um Ihren Fortschritt vom Anfänger zum Cybersicherheitsexperten auf mittlerem Niveau zu verfolgen.

Fazit

In der Welt der Cybersecurity-Projekte gibt es viele Möglichkeiten zu erkunden! Egal, ob Sie ein Veteran sind oder gerade erst angefangen haben, der Schlüssel zum Wachstum liegt darin, sich ständig selbst zu testen. Das ist die einzig sichere Metrik, um dich und dein Wachstum voranzutreiben!

Um angemessene Kenntnisse auf dem Gebiet der Cybersicherheit zu erlangen, kann man sich für Kurse auf PG-Niveau in Cybersicherheit entscheiden. upGrad bietet in Zusammenarbeit mit IIIT Bangalore einen PG-Kurs mit dem Namen PG Diploma in Software Development Specialization in Cyber Security für angehende Cybersicherheitsexperten an.

Warum stellen große Unternehmen Sicherheitsupdates bereit?

Patches oder Fixes, die von Software- und Geräteherstellern veröffentlicht werden, um Schwachstellen in ihren Produkten zu beheben, werden als Sicherheitsupdates bezeichnet. Updates für Sicherheitssoftware können eine Vielzahl von Problemen beheben, einschließlich solcher, die es einem nicht autorisierten Benutzer ermöglichen könnten, auf Daten zuzugreifen oder diese zu bearbeiten oder die Kontrolle über ein Gerät oder System zu übernehmen. Hacker zielen zunehmend auf Unternehmen ab, und Cybersicherheitsbedrohungen nehmen zu. Unternehmen bieten Sicherheitsupdates an, um Fehler in ihrer Software zu beheben, die Hacker ausnutzen könnten. Unternehmen können ihre Systeme und Verbraucher vor Hackern schützen, indem sie Sicherheitsupdates bereitstellen.

Wozu dient die Authentifizierung in digitalen Anwendungen?

Authentifizierung ist der Prozess der Bestätigung der Identität eines Benutzers oder Systems. Passwörter, PINs und biometrische Scans sind einige der zahlreichen verfügbaren Authentifizierungssysteme. In digitalen Anwendungen wird die Authentifizierung häufig verwendet, um sicherzustellen, dass nur autorisierte Benutzer Zugriff auf das System haben. Die Datenintegrität kann auch durch Authentifizierung überprüft werden. Eine digitale Signatur kann beispielsweise verwendet werden, um zu verifizieren, dass Daten seit ihrer letzten Validierung nicht geändert wurden. In ähnlicher Weise kann durch Bestätigen des digitalen Zertifikats des Systems eine Authentifizierung verwendet werden, um sicherzustellen, dass das System nicht kompromittiert wurde. Schließlich kann die Benutzeraktivität über die Authentifizierung verfolgt werden. Dadurch kann festgestellt werden, welche Benutzer wann auf bestimmte Daten zugegriffen haben.

Was ist die Verwendung von Antivirus?

Antivirensoftware wird verwendet, um ein Computersystem vor Malware zu schützen, indem sie diese erkennt, verhindert und entfernt. Antivirensoftware hat drei Aufgaben: Schutz Ihres Computers vor Viren, Schutz Ihrer persönlichen Daten und Schutz Ihres Computers vor anderen Arten von Malware. Antivirensoftware schützt Ihren Computer vor Viren, indem sie sie scannt und aus Ihren Daten löscht. Es schützt Ihren Computer auch vor verschiedenen Arten von Malware, wie Spyware und Ransomware, indem es Malware aus Ihren Dateien überprüft und löscht. Antivirensoftware schützt auch Ihre persönlichen Daten, indem sie persönliche Daten aus Ihren Dateien scannt und löscht. Seine primäre Funktion besteht darin, das System vor Fremdkörpern zu schützen, indem es Sicherheit bietet.