Las 6 mejores ideas y temas de proyectos de seguridad cibernética [para principiantes y experimentados]

Publicado: 2020-11-25Tabla de contenido

Introducción

La necesidad de ciberseguridad es extrema e inminente. Un informe de RiskBased Security reveló que las filtraciones de datos expusieron la desconcertante cantidad de 7900 millones de registros en los primeros nueve meses de 2019. Eso no es todo. Esta cifra es más del doble (112%) del número de registros expuestos en el mismo período del año 2018.

En la universidad o en la universidad en casa, ¡la elección es tuya!Además, los estudios de la Asociación Internacional de Administradores de Activos de TI (IATAM) han revelado que trabajar desde casa debido a la pandemia de COVID-19 está provocando un aumento en los ataques cibernéticos. Esto prepara el escenario para usted si se ha embarcado en su viaje con la ciberseguridad.

A lo largo de los años, muchos han optado por la ciberseguridad como opción profesional. Suponga que es alguien que recientemente hizo o está haciendo la transición hacia la ciberseguridad. En ese caso, los siguientes párrafos lo ayudarán a ensuciarse las manos con ideas de proyectos de seguridad cibernética que lo prepararán para la prueba de la vida real que ya existe en forma de filtraciones y robos de datos.

Además, diferentes proyectos lo obligan a pensar fuera de la caja y muestran su capacidad para manejar diferentes situaciones cuando se trata de lidiar con una amenaza o ataque externo. En general, estos proyectos están aquí para ayudarlo a perfeccionar sus habilidades.

Las mejores ideas para proyectos de seguridad cibernética

1. Descifrar el cifrado César

La cifra César es rampante en su uso. Es una de las técnicas de encriptación más simples y más utilizadas. Este método de encriptación fue utilizado por el mismo Julio César para hacer correr la voz sin dejar que el proverbial conejito se salga del sombrero. Entonces, ¿cómo funciona como idea de proyecto de ciberseguridad?

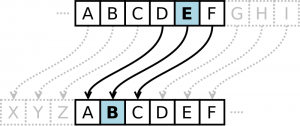

Este método consiste en desplazar cada letra del alfabeto hacia la izquierda o hacia la derecha en un cierto número para comunicarse. Luego incluye escribir el mensaje usando la nueva disposición alfabética. Por ejemplo, si el desplazamiento es igual a 1 letra a la izquierda, entonces cada alfabeto en la palabra Hola se desplazará 1 espacio a la izquierda. Hola entonces será igual a Gdkkn . En la imagen de abajo, el desplazamiento es de 3 espacios a la izquierda.

Fuente

Sobre la base de este concepto, su proyecto podría consistir en conceptualizar una aplicación web que rompa los cifrados en función del cambio, o podría escribir un programa que cifre y descifre los códigos utilizando el cifrado César.

Leer: Principales herramientas de seguridad cibernética

2. Disfrútalo

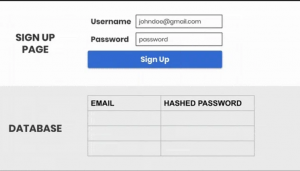

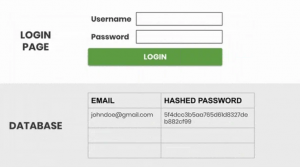

Puede considerar el hashing como otra forma de encriptación en la que el texto se codifica en lo que parece un galimatías. El único inconveniente es que esta transformación de texto en galimatías es una transformación unidireccional. Entonces, cuando ingresa su dirección de correo electrónico junto con su contraseña, su contraseña se codifica en una contraseña codificada, como la que se muestra aquí .

Fuente

Diferentes algoritmos ayudan a convertir estas contraseñas en sus respectivos valores hash. Cada algoritmo convertirá su contraseña de manera diferente. Algunos hashes pueden ser largos y otros pueden ser cortos.

Aún así, los hashes siempre tendrán una transformación unidireccional, lo que significa que si un algoritmo reemplaza su contraseña con, por ejemplo, gdee3344422dddfdfdcd , siempre será gdee3344422dddfdfdcd independientemente de cuántas veces la repita con el mismo algoritmo.

Por lo tanto, su proyecto podría ser verificar todas las funciones hash que existen para construir su propio codificador hash escrito en Python. Sin embargo, los hashes simples se vuelven predecibles y susceptibles a ataques de fuerza bruta. Estos ataques de fuerza bruta se basan en el tiempo y en el poder de procesamiento de la computadora, pasan por cada permutación y combinación hasta que obtienen su contraseña.

Es por eso que ahora se implementan sistemas de cifrado multicapa para defenderse de tales ataques. Por lo tanto, su segundo proyecto podría centrarse en cómo funcionan estos sistemas multicapa para hacer que los datos sean más seguros.

3. Examine un registrador de pulsaciones de teclas

Como sugiere el nombre, un registrador de pulsaciones de teclas registra información relacionada con las teclas pulsadas en el teclado. Sí, realiza un seguimiento de todo lo que se escribe y abre otra puerta para una idea de proyecto de seguridad cibernética. Se puede usar un registrador de pulsaciones de teclas para rastrear la actividad, o también se puede usar como malware para robar datos confidenciales si el registrador de pulsaciones de teclas se instala sin el conocimiento del usuario.

Se puede usar para interceptar contraseñas, detalles de tarjetas de crédito y otros datos confidenciales ingresados a través del teclado, lo que significa que hay mucho en juego para usted si desea mantener sus datos confidenciales protegidos.

Por lo tanto, su proyecto podría ser construir un registrador de teclas simple, escrito en Python para que esté al tanto de cómo se registran los datos y se transmiten a un pirata informático. Además, puede investigar y analizar cómo se puede detectar un keylogger en primer lugar, lo que lo llevará a los pasos que se pueden seguir para eliminar uno de su dispositivo personal.

Por último, si tuviera que desafiarse a sí mismo, podría profundizar en descubrir cómo hacer un registrador de teclas que funcione en un teclado virtual (uno que no requiera entradas de teclas).

Debe leer: Preguntas de entrevista de seguridad cibernética más frecuentes

4. Comprender la detección de paquetes

Cuando se trata de redes informáticas, los datos se transfieren literalmente desde el origen al destino en forma de paquetes. Luego, un detector de paquetes se pone a trabajar en los datos transmitidos. Reúne y registra los paquetes que pasan a través de la red informática.

Estos paquetes son las unidades más pequeñas de comunicación a través de una red informática. El sniffing generalmente implica que los administradores de red intercepten y midan los paquetes en cuanto a ancho de banda y tráfico. Piense en ello como interceptar una línea telefónica; sin embargo, los rastreadores de paquetes maliciosos pueden capturar paquetes no cifrados que transportan datos confidenciales. Esto puede hacer que sus contraseñas y credenciales importantes sean vulnerables a filtraciones. Sus datos pueden ser robados a través de la misma red informática.

Por lo tanto, su proyecto podría ser construir un rastreador de paquetes desde cero y usarlo para interceptar paquetes en la red de su computadora personal para comprender cómo los malhechores rastrean sus datos. Además, investigar los límites legales de la detección de paquetes le daría una buena idea sobre la línea moral que debe dibujar en la arena cuando se trata de la medida en que puede detectar y acceder a paquetes de datos.

5. Escudo contra inyección SQL

SQL Injection (SQLi) es una de las técnicas de piratería web más comunes. Por eso es doblemente importante protegerse contra él. Simplemente, los piratas informáticos usan inyecciones SQL para ver datos que no pueden recuperar, ejecutando declaraciones SQL maliciosas en el proceso.

Estas declaraciones luego pasan a controlar un servidor de base de datos detrás de una aplicación web; esta no es una situación ideal para estar, ya que los piratas informáticos utilizan vulnerabilidades de inyección SQL para eludir las medidas de seguridad. ¿Qué significa esto?

Esto significa que pueden eludir la autenticación y autorización de una página web o aplicación web y acceder al contenido de toda la base de datos SQL. Además, pueden usar inyección SQL para modificar y eliminar registros en la base de datos. En pocas palabras, los piratas informáticos tienen el control total.

Una buena idea de proyecto de ciberseguridad para usted sería desentrañar las vulnerabilidades comunes que permiten a los piratas informáticos lograr su objetivo final; entender esto podría conducir a protegerse contra tal ataque. Además, el proyecto puede ayudarlo a familiarizarse con la sintaxis del lenguaje de consulta y obtener más información sobre consultas y bases de datos. Eso siempre es una ventaja si desea obtener más información.

Para ir un paso más allá, su proyecto puede implicar la ejecución de evaluaciones de vulnerabilidad de inyección SQL en sitios web. Tenga en cuenta que primero deberá obtener el permiso de los propietarios del sitio web. Si no, hay otra forma de operar. Podría crear su propio sitio web para realizar pruebas.

De esta manera, no tendrá que preocuparse por obtener el permiso. Al final, después de pasar por el escurridor, habrá descubierto las innumerables formas de prevenir un ataque de inyección SQL. Al hacerlo, podría implementar los métodos preventivos en su propio sitio web como una ventaja adicional. Puede protegerse mejor si comprende cómo ocurre el hackeo.

6. Recompensas por errores y hackatones

Si desea mejorar aún más y desafiarse a sí mismo, convertirse en un cazarrecompensas de insectos bien podría ser su próximo paso, o podría inscribirse en la miríada de hackatones que tienen lugar. Hay muchos de ellos para recorrer la red mundial, y estos son excelentes para las ideas de proyectos de seguridad cibernética.

Todo lo que tiene que hacer es estar atento cuando se presenten tales eventos. El Smart India Hackathon es un buen ejemplo de este tipo de hackatones. Estos son excelentes para adquirir experiencia relevante. Además, siempre es bueno que te paguen una vez que encuentras los errores. Sobre la base de cómo resuelve los problemas, podría hacer un pequeño informe ingenioso para autoevaluar sus esfuerzos. Este informe se puede utilizar como referencia para realizar un seguimiento de su progreso desde un principiante hasta un experto en ciberseguridad de nivel intermedio.

Conclusión

¡Hay muchas posibilidades por explorar en el mundo de los proyectos de Ciberseguridad! No importa si eres un veterano o acabas de empezar, la clave del crecimiento es seguir probándote a ti mismo continuamente. ¡Esa es la única métrica segura para impulsarte a ti mismo y a tu crecimiento!

Para obtener un conocimiento adecuado en el campo de la ciberseguridad, se puede optar por cursos de nivel PG en ciberseguridad. upGrad, en colaboración con IIIT Bangalore, ofrece un curso PG llamado Diploma PG en Especialización en Desarrollo de Software en Seguridad Cibernética para aspirantes a profesionales de la seguridad cibernética.

¿Por qué las principales empresas proporcionan actualizaciones de seguridad?

Los parches o correcciones publicados por proveedores de software y dispositivos para resolver vulnerabilidades en sus productos se conocen como actualizaciones de seguridad. Las actualizaciones del software de seguridad pueden solucionar una variedad de problemas, incluidos aquellos que podrían permitir que un usuario no autorizado acceda o edite datos o tome el control de un dispositivo o sistema. Los piratas informáticos apuntan cada vez más a las empresas y las amenazas a la ciberseguridad van en aumento. Las empresas ofrecen actualizaciones de seguridad para reparar fallas en su software que los piratas informáticos podrían aprovechar. Las empresas pueden proteger sus sistemas y consumidores contra la piratería mediante la implementación de actualizaciones de seguridad.

¿Cuál es el uso de la autenticación en las aplicaciones digitales?

La autenticación es el proceso de confirmar la identidad de un usuario o sistema. Las contraseñas, los PIN y los escaneos biométricos son algunos de los numerosos sistemas de autenticación disponibles. En las aplicaciones digitales, la autenticación se usa ampliamente para garantizar que solo los usuarios autorizados tengan acceso al sistema. La integridad de los datos también se puede verificar mediante la autenticación. Se puede usar una firma digital, por ejemplo, para verificar que los datos no hayan cambiado desde la última vez que se validaron. De manera similar, al confirmar el certificado digital del sistema, se puede usar la autenticación para garantizar que el sistema no se haya visto comprometido. Finalmente, la actividad del usuario se puede rastrear a través de la autenticación. Esto se puede usar para determinar qué usuarios accedieron a datos específicos y cuándo lo hicieron.

¿Cuál es el uso de antivirus?

El software antivirus se utiliza para proteger un sistema informático contra malware al detectarlo, prevenirlo y eliminarlo. El software antivirus tiene tres propósitos: proteger su computadora contra virus, proteger su información personal y proteger su computadora de otros tipos de malware. El software antivirus defiende su computadora contra los virus al escanearlos y eliminarlos de sus datos. También defiende su computadora contra diferentes tipos de malware, como spyware y ransomware, comprobando y eliminando el malware de sus archivos. El software antivirus también protege su información personal escaneando y eliminando datos personales de sus archivos. Su función principal es proteger el sistema contra cuerpos extraños proporcionando seguridad.