أهم 6 أفكار وموضوعات لمشروع الأمن السيبراني [للمستجدين وذوي الخبرة]

نشرت: 2020-11-25جدول المحتويات

مقدمة

الحاجة إلى الأمن السيبراني ماسة ووشيكة. كشف تقرير صادر عن RiskBased Security أن خروقات البيانات كشفت عن 7.9 مليار سجل محير في الأشهر التسعة الأولى من عام 2019. هذا ليس كل شيء. وهذا الرقم يزيد عن ضعف (112٪) عدد السجلات التي تم الكشف عنها في نفس الفترة من عام 2018.

في الجامعة أو الجامعة في المنزل ، الخيار لك!أيضًا ، كشفت الدراسات التي أجرتها الرابطة الدولية لمديري أصول تكنولوجيا المعلومات (IATAM) أن العمل من المنزل بسبب وباء COVID-19 يؤدي إلى زيادة الهجمات الإلكترونية. هذا يمهد الطريق لك إذا كنت قد بدأت رحلتك مع الأمن السيبراني.

على مر السنين ، توافد الكثيرون على الأمن السيبراني كخيار وظيفي. لنفترض أنك شخص قام مؤخرًا أو بصدد الانتقال نحو الأمن السيبراني. في هذه الحالة ، ستساعدك الفقرات القليلة التالية في جعل يديك متسخين بأفكار مشاريع الأمن السيبراني التي ستجهزك لاختبار الحياة الواقعية الموجود بالفعل في شكل خروقات البيانات والسرقات.

علاوة على ذلك ، تجبرك المشاريع المختلفة على التفكير خارج الصندوق وإظهار قدرتك على التعامل مع المواقف المختلفة عندما يتعلق الأمر بالتعامل مع تهديد أو هجوم خارجي. بشكل عام ، هذه المشاريع هنا لمساعدتك على صقل مهاراتك.

أهم أفكار مشروع الأمن السيبراني

1. كسر شفرة قيصر

إن سيف القيصر منتشر في استخدامه. إنها واحدة من أبسط تقنيات التشفير وأكثرها استخدامًا. استخدم يوليوس قيصر طريقة التشفير هذه لإخراج الكلمة دون ترك الأرنب الذي يضرب به المثل من القبعة. إذن ، كيف تعمل كفكرة مشروع للأمن السيبراني؟

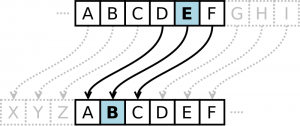

تتضمن هذه الطريقة تحويل كل حرف في الأبجدية إلى اليسار أو اليمين بواسطة رقم معين للتواصل. ثم يتضمن كتابة الرسالة باستخدام الترتيب الأبجدي الجديد. على سبيل المثال ، إذا كانت الإزاحة تساوي حرفًا واحدًا على اليسار ، فإن كل حرف أبجدي في الكلمة مرحبًا سينتقل مسافة واحدة إلى اليسار. فهل مرحبا تساوي غدكن . في الصورة أدناه ، يكون التحول 3 مسافات إلى اليسار.

مصدر

على أساس هذا المفهوم ، يمكن أن يكون مشروعك هو تصور تطبيق ويب يكسر الأصفار على أساس التحول ، أو يمكنك كتابة برنامج يقوم بتشفير وفك تشفير الرموز باستخدام Caesar cypher.

قراءة: أفضل أدوات الأمن السيبراني

2. تجزئة

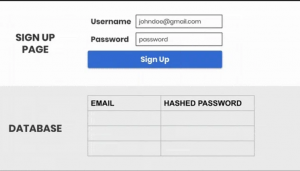

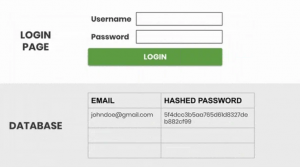

يمكنك اعتبار التجزئة شكلاً آخر من أشكال التشفير يتم فيه خلط النص إلى ما يبدو وكأنه هراء. المصيد الوحيد هو أن هذا التحول للنص إلى رطانة هو تحول أحادي الاتجاه. لذلك ، عندما تقوم بإدخال عنوان بريدك الإلكتروني مع كلمة المرور الخاصة به ، فإن كلمة المرور الخاصة بك تتداخل في كلمة مرور مجزأة ، مثل تلك الموجودة هنا .

مصدر

تساعد الخوارزميات المختلفة في تجزئة كلمات المرور هذه إلى قيم التجزئة الخاصة بها. ستعمل كل خوارزمية على تحويل كلمة مرورك بشكل مختلف. يمكن أن تكون بعض التجزئات طويلة ، وبعضها قد يكون قصيرًا.

ومع ذلك ، ستحتوي التجزئة دائمًا على تحويل أحادي الاتجاه ، مما يعني أنه إذا استبدلت خوارزمية كلمة مرورك ، على سبيل المثال ، gdee3344422dddfdfdcd ، فستظل دائمًا gdee3344422dddfdfdcd بغض النظر عن عدد المرات التي تعيد صياغتها باستخدام نفس الخوارزمية.

لذلك يمكن أن يتمثل مشروعك في التحقق من جميع وظائف التجزئة المتاحة لإنشاء برنامج تشفير التجزئة الخاص بك المكتوب بلغة Python. ومع ذلك ، تصبح علامات التجزئة البسيطة متوقعة وعرضة لهجمات القوة الغاشمة. تعتمد هجمات القوة الغاشمة هذه على الوقت وقوة معالجة الكمبيوتر المطلقة ، فهي تمر عبر كل تبديل وتوليفة حتى تحصل على كلمة مرورك.

لهذا السبب يتم الآن وضع أنظمة تشفير متعددة الطبقات للدفاع ضد مثل هذه الهجمات. لذلك ، يمكن أن يركز مشروعك الثاني على كيفية عمل هذه الأنظمة متعددة الطبقات لجعل البيانات أكثر أمانًا.

3. فحص مسجل ضغطات المفاتيح

كما يوحي الاسم ، يقوم مسجل ضغطات المفاتيح بتسجيل المعلومات المتعلقة بالمفاتيح التي يتم ضربها على لوحة المفاتيح. نعم ، إنه يتتبع كل ما يتم كتابته ، ويفتح بابًا آخر لفكرة مشروع الأمن السيبراني. يمكن استخدام مسجل ضغطات المفاتيح لتتبع النشاط ، أو يمكن استخدامه أيضًا كبرنامج ضار لسرقة البيانات الحساسة إذا تم تثبيت مسجل ضغطات المفاتيح دون علم المستخدم.

يمكن استخدامه لاعتراض كلمات المرور وتفاصيل بطاقة الائتمان والبيانات الحساسة الأخرى التي يتم إدخالها من خلال لوحة المفاتيح ، مما يعني أن هناك الكثير على المحك إذا كنت ترغب في الحفاظ على حماية بياناتك الحساسة.

لذلك يمكن أن يتمثل مشروعك في إنشاء برنامج Keylogger بسيط ، مكتوب بلغة Python بحيث تكون مطلعًا على كيفية تسجيل البيانات ونقلها إلى المتسلل. يمكنك أيضًا البحث والتحليل في كيفية اكتشاف كلوغر في المقام الأول ، والذي سينقلك أيضًا إلى الخطوات التي يمكن اتخاذها لإزالة واحد من جهازك الشخصي.

أخيرًا ، إذا كنت ستتحدى نفسك ، فيمكنك الغوص بعمق في اكتشاف كيفية إنشاء مسجل لوحة مفاتيح يعمل على لوحة مفاتيح افتراضية (واحدة لا تتطلب مدخلات رئيسية).

يجب أن تقرأ: أسئلة مقابلة الأمن السيبراني الأكثر شيوعًا

4. فهم استنشاق الحزم

عندما يتعلق الأمر بشبكات الكمبيوتر ، يتم نقل البيانات حرفيًا تمامًا من المصدر إلى الوجهة في شكل حزم. ثم ينتقل متشمم الحزمة للعمل على البيانات المرسلة. يجمع ويسجل الحزم التي تمر عبر شبكة الكمبيوتر.

هذه الحزم هي أصغر وحدات الاتصال عبر شبكة الكمبيوتر. يتضمن الاستنشاق عادةً قيام مسؤولي الشبكة باعتراض وقياس الحزم لعرض النطاق الترددي وحركة المرور. فكر في الأمر على أنه تنصت على خط هاتف ؛ ومع ذلك ، يمكن أن يلتقط متشمموا الحزم الخبيثة الحزم غير المشفرة التي تحمل بيانات حساسة. هذا يمكن أن يجعل كلمات المرور وبيانات الاعتماد الهامة الخاصة بك عرضة للتسريبات. يمكن أن تتم سرقة بياناتك عبر نفس شبكة الكمبيوتر.

وبالتالي ، يمكن أن يكون مشروعك هو بناء حزمة شم من الصفر واستخدامها لاعتراض الحزم على شبكة الكمبيوتر الشخصية الخاصة بك لفهم كيفية استنشاق الأوغاد لبياناتك. بالإضافة إلى ذلك ، فإن البحث في الحدود القانونية لاستنشاق الحزم من شأنه أن يمنحك فكرة جيدة عن الخط الأخلاقي الذي يجب أن ترسمه في الرمال عندما يتعلق الأمر بمدى إمكانية شمك والوصول إلى حزم البيانات.

5. درع ضد حقن SQL

يعد حقن SQL (SQLi) أحد أكثر تقنيات اختراق الويب شيوعًا. لهذا السبب من المهم بشكل مضاعف الحماية ضده. ببساطة ، يستخدم المتسللون SQL Injections لعرض البيانات التي لا يمكنهم استردادها ، وتنفيذ عبارات SQL الضارة في هذه العملية.

ثم تنتقل هذه العبارات للتحكم في خادم قاعدة البيانات خلف تطبيق الويب ؛ هذا ليس الوضع المثالي للتواجد فيه حيث يستخدم المتسللون ثغرات حقن SQL لتجاوز إجراءات الأمان. ماذا يعني هذا؟

هذا يعني أنه يمكنهم التحايل على المصادقة والترخيص لصفحة ويب أو تطبيق ويب والوصول إلى محتوى قاعدة بيانات SQL بالكامل. علاوة على ذلك ، يمكنهم استخدام حقن SQL لتعديل وحذف السجلات في قاعدة البيانات. باختصار ، يتمتع المتسللون بالسيطرة الكاملة.

تتمثل فكرة مشروع الأمن السيبراني الرائعة بالنسبة لك في الكشف عن نقاط الضعف الشائعة التي تسمح للقراصنة بتحقيق هدفهم النهائي ؛ فهم أن هذا يمكن أن يؤدي إلى درع ضد مثل هذا الهجوم. أيضًا ، يمكن أن يساعدك المشروع في التعرف على بنية لغة الاستعلام ومعرفة المزيد حول الاستعلامات وقواعد البيانات. هذه دائمًا مكافأة إذا كنت تريد معرفة المزيد.

لأخذ خطوة إلى الأمام ، يمكن أن يستلزم مشروعك تشغيل تقييمات نقاط ضعف حقن SQL على مواقع الويب. يرجى العلم أنك ستحتاج إلى الحصول على إذن من مالكي مواقع الويب أولاً. إذا لم يكن كذلك ، فهناك طريقة أخرى للعمل. يمكنك إنشاء موقع الويب الخاص بك لإجراء الاختبارات عليه.

بهذه الطريقة ، لن تقلق بشأن الحصول على إذن. في النهاية ، بعد المرور بالعصارة ، ستكون قد اكتشفت طرقًا لا تعد ولا تحصى لمنع هجوم حقن SQL. عند القيام بذلك ، يمكنك تنفيذ الأساليب الوقائية على موقع الويب الخاص بك كميزة إضافية. يمكنك حماية نفسك بشكل أفضل من خلال فهم كيفية حدوث الاختراق.

6. المكافآت والهاكاثون

إذا كنت ترغب في تحسين نفسك وتحدي نفسك ، فقد تكون خطوتك التالية في أن تصبح صائدًا للمكافآت ، أو يمكنك تجنيد نفسك في عدد لا يحصى من الهاكاثونات التي تحدث. هناك الكثير منها للتجول عبر الويب ، وهي رائعة لأفكار مشاريع الأمن السيبراني.

كل ما عليك فعله هو أن تراقب متى تستدعي مثل هذه الأحداث. يعد Smart India Hackathon أحد الأمثلة الرائعة على مثل هذه الهاكاثون. هذه رائعة لاكتساب الخبرة ذات الصلة. أيضًا ، من الجيد دائمًا الحصول على أموال بمجرد العثور على الأخطاء. على أساس كيفية حل المشكلات ، يمكنك إعداد تقرير صغير أنيق لتقييم جهودك بنفسك. يمكن بعد ذلك استخدام هذا التقرير كمرجع لتتبع تقدمك من مبتدئ إلى خبير في الأمن السيبراني من المستوى المتوسط.

خاتمة

هناك الكثير من الاحتمالات لاستكشافها في عالم مشاريع الأمن السيبراني! بغض النظر عما إذا كنت متمرسًا أو بدأت للتو ، فإن مفتاح النمو هو الاستمرار في اختبار نفسك. هذا هو المقياس الوحيد الذي يدفع نفسك ونموك إلى الأمام!

لاكتساب المعرفة الكافية في مجال الأمن السيبراني ، يمكن للمرء أن يختار دورات مستوى PG في الأمن السيبراني. تقدم upGrad ، بالتعاون مع IIIT Bangalore ، دورة PG تسمى ، PG دبلوم في تخصص تطوير البرمجيات في الأمن السيبراني لمتخصصي الأمن السيبراني الطموحين.

لماذا تقدم الشركات الكبرى تحديثات أمنية؟

تُعرف التصحيحات أو الإصلاحات التي ينشرها موردو البرامج والأجهزة لحل الثغرات الأمنية في منتجاتهم باسم تحديثات الأمان. يمكن لتحديثات برامج الأمان إصلاح مجموعة متنوعة من المشكلات ، بما في ذلك تلك التي قد تسمح لمستخدم غير مصرح له بالوصول إلى البيانات أو تحريرها أو التحكم في جهاز أو نظام. يستهدف المتسللون الشركات بشكل متزايد ، وتتزايد تهديدات الأمن السيبراني. تقدم الشركات تحديثات أمنية لتصحيح العيوب في برامجها التي يمكن للقراصنة استغلالها. يمكن للشركات حماية أنظمتها وعملائها من القرصنة من خلال نشر تحديثات الأمان.

ما هو استخدام المصادقة في التطبيقات الرقمية؟

المصادقة هي عملية تأكيد هوية المستخدم أو النظام. تعد كلمات المرور وأرقام التعريف الشخصية وعمليات المسح البيومترية من بين العديد من أنظمة المصادقة المتاحة. في التطبيقات الرقمية ، تُستخدم المصادقة على نطاق واسع لضمان وصول المستخدمين المصرح لهم فقط إلى النظام. يمكن أيضًا التحقق من سلامة البيانات باستخدام المصادقة. يمكن استخدام التوقيع الرقمي ، على سبيل المثال ، للتحقق من عدم تغيير البيانات منذ آخر مرة تم التحقق من صحتها. وبالمثل ، من خلال تأكيد الشهادة الرقمية للنظام ، يمكن استخدام المصادقة لضمان عدم تعرض النظام للخطر. أخيرًا ، يمكن تتبع نشاط المستخدم عبر المصادقة. يمكن استخدام هذا لتحديد المستخدمين الذين وصلوا إلى بيانات معينة ومتى فعلوا ذلك.

ما هو استخدام مضاد الفيروسات؟

يستخدم برنامج مكافحة الفيروسات لحماية نظام الكمبيوتر من البرامج الضارة عن طريق اكتشافها ومنعها وإزالتها. برامج مكافحة الفيروسات لها ثلاثة أغراض: حماية جهاز الكمبيوتر الخاص بك من الفيروسات ، وحماية معلوماتك الشخصية ، وحماية جهاز الكمبيوتر الخاص بك من أنواع أخرى من البرامج الضارة. يحمي برنامج مكافحة الفيروسات جهاز الكمبيوتر الخاص بك من الفيروسات عن طريق مسحها وحذفها من بياناتك. كما أنه يدافع عن جهاز الكمبيوتر الخاص بك ضد أنواع مختلفة من البرامج الضارة ، مثل برامج التجسس وبرامج الفدية ، عن طريق فحص البرامج الضارة من ملفاتك وحذفها. يحمي برنامج مكافحة الفيروسات أيضًا معلوماتك الشخصية عن طريق مسح البيانات الشخصية من ملفاتك والقضاء عليها. وتتمثل مهمتها الأساسية في حماية النظام من الأجسام الغريبة من خلال توفير السلامة.