As 6 principais ideias e tópicos de projetos de segurança cibernética [para calouros e experientes]

Publicados: 2020-11-25Índice

Introdução

A necessidade de segurança cibernética é terrível e iminente. Um relatório da RiskBased Security revelou que as violações de dados expuseram desconcertantes 7,9 bilhões de registros nos primeiros nove meses de 2019. Isso não é tudo. Esse número é mais que o dobro (112%) do número de registros expostos no mesmo período do ano de 2018.

Na universidade ou universidade em casa, a escolha é sua!Além disso, estudos da Associação Internacional de Gerentes de Ativos de TI (IATAM) descobriram que trabalhar em casa por causa da pandemia do COVID-19 está levando a um aumento nos ataques cibernéticos. Isso prepara o cenário para você, se você embarcou em sua jornada com segurança cibernética.

Ao longo dos anos, muitos se voltaram para a segurança cibernética como uma opção de carreira. Suponha que você seja alguém que recentemente fez ou está fazendo a transição para a segurança cibernética. Nesse caso, os próximos parágrafos ajudarão você a sujar as mãos com ideias de projetos de segurança cibernética que o prepararão para o teste da vida real que já existe na forma de violações e roubos de dados.

Além disso, diferentes projetos obrigam você a pensar fora da caixa e mostrar sua capacidade de lidar com diferentes situações quando se trata de lidar com uma ameaça ou ataque externo. Em suma, esses projetos estão aqui para ajudá-lo a aprimorar suas habilidades.

Principais ideias de projetos de segurança cibernética

1. Decifre a cifra de César

A cifra de César é desenfreada em seu uso. É uma das técnicas de criptografia mais simples e amplamente utilizadas. Esse método de criptografia foi usado pelo próprio Júlio César para divulgar a palavra sem deixar o proverbial coelhinho sair da cartola. Então, como isso funciona como uma ideia de projeto de segurança cibernética?

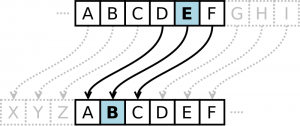

Este método consiste em deslocar cada letra do alfabeto para a esquerda ou para a direita por um determinado número para comunicar. Em seguida, inclui escrever a mensagem usando o novo arranjo alfabético. Por exemplo, se o deslocamento for igual a 1 letra para a esquerda, cada alfabeto na palavra Olá deslocará 1 espaço para a esquerda. Hello será então igual a Gdkkn . Na imagem abaixo, o deslocamento é de 3 espaços para a esquerda.

Fonte

Com base nesse conceito, seu projeto pode ser conceituar um aplicativo da Web que decifre cifras com base na mudança, ou você pode escrever um programa que faça criptografia e descriptografia de códigos usando a cifra de César.

Leia: Principais ferramentas de segurança cibernética

2. Faça um hash

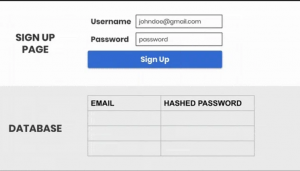

Você pode considerar o hashing como outra forma de criptografia na qual o texto é embaralhado no que parece sem sentido. O único problema é que essa transformação de texto em rabiscos é uma transformação de mão única. Portanto, quando você insere seu endereço de e-mail junto com a senha, sua senha se mistura em uma senha com hash, como esta aqui .

Fonte

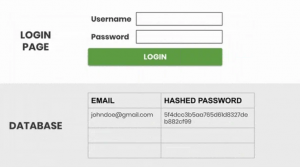

Diferentes algoritmos ajudam a fazer hash dessas senhas em seus respectivos valores de hash. Cada algoritmo converterá sua senha de maneira diferente. Alguns hashes podem ser longos e outros podem ser curtos.

Ainda assim, os hashes sempre terão uma transformação unidirecional, o que significa que se um algoritmo substituir sua senha por, por exemplo, gdee3344422dddfdfdcd , ela sempre será gdee3344422dddfdfdcd , independentemente de quantas vezes você a refazer usando o mesmo algoritmo.

Seu projeto poderia, portanto, ser verificar todas as funções de hash disponíveis para construir seu próprio codificador de hash escrito em Python. No entanto, hashes simples tornam-se previsíveis e suscetíveis a ataques de força bruta. Esses ataques de força bruta dependem do tempo e do poder de processamento do computador, eles passam por cada permutação e combinação até obterem uma senha.

É por isso que os sistemas de criptografia multicamada agora são implementados para se defender contra esses ataques. Portanto, seu segundo projeto pode se concentrar em como esses sistemas multicamadas operam para tornar os dados mais seguros.

3. Examinar um registrador de pressionamento de tecla

Como o nome sugere, um keystroke logger registra informações relacionadas às teclas pressionadas no teclado. Sim, ele acompanha tudo o que está sendo digitado e abre mais uma porta para uma ideia de projeto de segurança cibernética. Um keystroke logger pode ser usado para rastrear atividades ou também pode ser usado como malware para roubar dados confidenciais se o keystroke logger for instalado sem o conhecimento do usuário.

Ele pode ser usado para interceptar senhas, detalhes de cartão de crédito e outros dados confidenciais inseridos pelo teclado, o que significa que há muito em jogo para você se desejar manter seus dados confidenciais protegidos.

Seu projeto poderia, portanto, ser construir um keylogger simples, escrito em Python para que você saiba como os dados são registrados e transmitidos a um hacker. Além disso, você pode pesquisar e analisar como um keylogger pode ser detectado em primeiro lugar, o que o levará às etapas que podem ser seguidas para remover um do seu dispositivo pessoal.

Por fim, se você se desafiar, poderá mergulhar profundamente em descobrir como fazer um keylogger que opera em um teclado virtual (um que não requer entradas de teclas).

Deve ler: Perguntas de entrevista de segurança cibernética mais feitas

4. Entenda o Sniffing de Pacotes

Quando se trata de redes de computadores, os dados são literalmente transferidos da origem para o destino na forma de pacotes. Um sniffer de pacotes então vai trabalhar nos dados transmitidos. Ele reúne e registra os pacotes que passam pela rede de computadores.

Esses pacotes são as menores unidades de comunicação em uma rede de computadores. Sniffing geralmente envolve administradores de rede interceptando e medindo os pacotes para largura de banda e tráfego. Pense nisso como grampear uma linha telefônica; no entanto, sniffers de pacotes mal-intencionados podem capturar pacotes não criptografados que transportam dados confidenciais. Isso pode tornar suas senhas e credenciais importantes vulneráveis a vazamentos. Seus dados podem ser roubados pela mesma rede de computadores.

Assim, seu projeto pode ser construir um sniffer de pacotes do zero e usá-lo para interceptar pacotes em sua rede de computadores pessoais para entender como os criminosos cheiram seus dados. Além disso, pesquisar os limites legais do sniffing de pacotes lhe daria uma boa ideia sobre a linha moral que você deve traçar na areia quando se trata de até que ponto você pode farejar e acessar pacotes de dados.

5. Proteção contra injeção de SQL

SQL Injection (SQLi) é uma das técnicas mais comuns de hacking na web. É por isso que é duplamente importante se proteger contra isso. Simplesmente, os hackers usam SQL Injections para visualizar dados que não podem recuperar, executando instruções SQL maliciosas no processo.

Essas instruções passam a controlar um servidor de banco de dados por trás de um aplicativo da Web; essa não é uma situação ideal, pois os hackers usam vulnerabilidades de injeção de SQL para contornar as medidas de segurança. O que isto significa?

Isso significa que eles podem burlar a autenticação e autorização de uma página da Web ou aplicativo da Web e acessar o conteúdo de todo o banco de dados SQL. Além disso, eles podem usar injeção de SQL para modificar e excluir registros no banco de dados. Em poucas palavras, os hackers têm controle total.

Uma ideia legal de projeto de segurança cibernética para você seria desvendar as vulnerabilidades comuns que permitem que os hackers atinjam seu objetivo final; entender isso pode levar a um escudo contra tal ataque. Além disso, o projeto pode ajudá-lo a se familiarizar com a sintaxe da linguagem de consulta e aprender mais sobre consultas e bancos de dados. Isso é sempre um bônus se você quiser aprender mais.

Para dar um passo adiante, seu projeto pode envolver a execução de avaliações de vulnerabilidade de injeção de SQL em sites. Esteja ciente de que você precisa obter permissão dos proprietários do site primeiro. Se não, há outra maneira de operar. Você pode fazer seu próprio site para executar testes.

Dessa forma, você não terá que se preocupar em obter permissão. No final, depois de passar pelo espremedor, você terá descoberto as inúmeras maneiras de evitar um ataque de injeção de SQL. Ao fazer isso, você pode implementar os métodos preventivos em seu próprio site como uma vantagem adicional. Você pode se proteger melhor entendendo como o hack acontece.

6. Recompensas de Bugs e Hackathons

Se você deseja melhorar ainda mais e se desafiar, tornar-se um caçador de recompensas de insetos pode ser seu próximo passo, ou você pode se inscrever nas inúmeras hackathons que acontecem. Existem muitos deles para circular na world wide web, e eles são ótimos para ideias de projetos de segurança cibernética.

Tudo o que você precisa fazer é ficar atento para quando esses eventos vierem. O Smart India Hackathon é um bom exemplo de tais hackathons. Estes são ótimos para ganhar experiência relevante. Além disso, é sempre bom ser pago quando você encontra os bugs. Com base em como você resolve os problemas, você pode fazer um pequeno relatório bacana para avaliar seus esforços. Este relatório pode ser usado como referência para acompanhar seu progresso de um iniciante a um especialista em segurança cibernética de nível intermediário.

Conclusão

Há muitas possibilidades para explorar no mundo dos projetos de cibersegurança! Não importa se você é um veterano ou está apenas começando, a chave para o crescimento é continuar testando-se continuamente. Essa é a única métrica certa para impulsionar você e seu crescimento!

Para obter conhecimento adequado no campo da segurança cibernética, pode-se optar por cursos de nível PG em segurança cibernética. O upGrad, em colaboração com o IIIT Bangalore, oferece um curso PG chamado PG Diploma in Software Development Specialization in Cyber Security para aspirantes a profissionais de segurança cibernética.

Por que as grandes empresas fornecem atualizações de segurança?

Patches ou correções publicados por fornecedores de software e dispositivos para resolver vulnerabilidades em seus produtos são conhecidos como atualizações de segurança. As atualizações do software de segurança podem corrigir vários problemas, incluindo aqueles que podem permitir que um usuário não autorizado acesse ou edite dados ou assuma o controle de um dispositivo ou sistema. Os hackers estão cada vez mais visando as empresas e as ameaças à segurança cibernética estão aumentando. As empresas oferecem atualizações de segurança para corrigir falhas em seus softwares que os hackers podem explorar. As empresas podem proteger seus sistemas e consumidores contra hackers implantando atualizações de segurança.

Qual é o uso da autenticação em aplicativos digitais?

Autenticação é o processo de confirmação da identidade de um usuário ou sistema. Senhas, PINs e varreduras biométricas são alguns dos vários sistemas de autenticação disponíveis. Em aplicações digitais, a autenticação é amplamente utilizada para garantir que apenas usuários autorizados tenham acesso ao sistema. A integridade dos dados também pode ser verificada usando autenticação. Uma assinatura digital, por exemplo, pode ser usada para verificar se os dados não foram alterados desde a última validação. Da mesma forma, ao confirmar o certificado digital do sistema, a autenticação pode ser usada para garantir que o sistema não foi comprometido. Finalmente, a atividade do usuário pode ser rastreada por meio de autenticação. Isso pode ser usado para determinar quais usuários acessaram dados específicos e quando o fizeram.

Qual é o uso de antivírus?

O software antivírus é usado para proteger um sistema de computador contra malware, detectando, prevenindo e removendo-o. O software antivírus tem três propósitos: proteger seu computador contra vírus, proteger suas informações pessoais e proteger seu computador contra outros tipos de malware. O software antivírus defende seu computador contra vírus, verificando e excluindo-os de seus dados. Ele também defende seu computador contra diferentes tipos de malware, como spyware e ransomware, verificando e excluindo malware de seus arquivos. O software antivírus também protege suas informações pessoais verificando e eliminando dados pessoais de seus arquivos. Sua principal função é proteger o sistema contra corpos estranhos, proporcionando segurança.